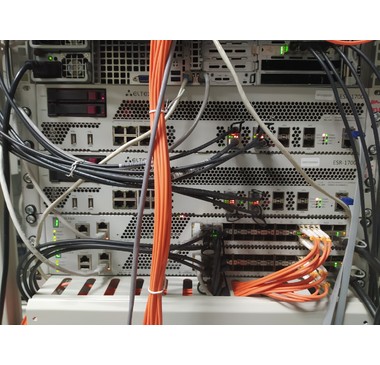

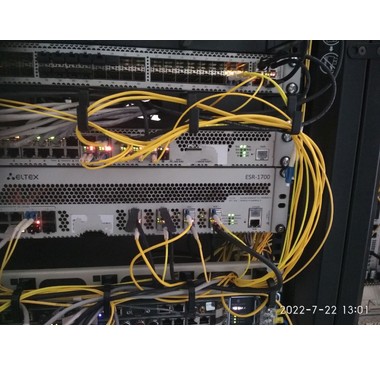

ESR-1700 сервисный маршрутизатор Eltex

ЕРРРП (ТОРП)

ЕРРРП (ТОРП)

ESR-1700

Сервисные маршрутизаторы ESR-1700 – это устройства, представляющие собой универсальную аппаратную платформу и способные выполнять широкий круг задач, связанных с сетевой защитой. В линейке представлены модели, ориентированные на применение в сетях различных масштабов – от сетей малых предприятий, до сетей операторов связи и дата-центров.

Общие параметры ESR-1700 Eltex

| Кол-во портов ESR | 12 |

| Установка в стойку esr | 2U |

| BRAS esr | Да |

| ФСТЭК | Нет |

| Количество портов 1G | 4 |

| Количество портов 10G | 8 |

| Питание | 2 смен.БП |

| Количество маршрутов OSPF | 500k |

| Количество маршрутов ISIS | 500k |

| Количество маршрутов RIP | 10k |

| Макс. скорость портов | 10 G |

| В реестре Минпромторга (ТОРП) | Да |

| Размер базы FIB | 3.0M |

| Количество маршрутов BGP | 5M |

| Производительность (фреймы 1518B) Гбит/с | 39.1 |

| Производительность (фреймы 1518B) k пкт/с | 3217.5 |

| Производительность (фреймы 74B) Гбит/с | 2.6 |

| Производительность (фреймы 74B) k пкт/с | 4348.7 |

| Производительность IMIX, Гбит/с | 24.4 |

| Производительность IMIX, k пкт/с | 4418.9 |

| IPsec Гбит/с | 13.2 |

| Downlink порты RJ-45 | 4 |

| Downlink порты SFP | 4 |

| Downlink порты SFP+ | 8 |

| Размер коробки ШхВхГ, мм | 440 x 88 x 490 |

| Вес брутто, кг | 12 |

Кто-то говорил, что ESR-1000 и ESR-1200 не тянет? Мало производительности, недостаточная пропускная способность... Что нужно более мощное устройство с большей производительностью. Встречайте старшего брата линейки ESR - сервисный маршрутизатор ESR-1700. Он выше - 2 RU, прожорливее - потребление до 250Вт и самое главное этот маршрутизатор гораздо производительнее. Его производительность порядка 5Mpps, что превышает показатели ESR-1000/ESR-1200 примерно в 6 раз. Процессор поддерживает хардварную акселерацию шифрования и DPI(Deep Packet Inspection), таким образом стандартные алгоритмы (AES, 3DES) будут обрабатываться аппаратно. Помимо это у него разделен Control Plane и Data Plane. На устройстве есть OOB интерфейс, для непосредственного подключения к процессору управления. В качестве BRAS (IPoE с аутентификацией по MAC адресу) безусловно стоит рассматривать именно его. Количество интерфейсов более лаконичное нежеле ESR-1000/ESR-1200, 4 Combo порта и 8 10GE.

Список функционала данного маршрутизатора не уступает возможностям младших братьев - BRAS, QoS (Классификация и Шейпиинг) BGP, IPsec, NAT, защита от DoS атак, поддержка LTE модемов и много другое.

Все это делает ESR-1700 классным высокопроизводительным сервисным маршрутизатором.

- Масштабируемое решение для различных областей применения

- Развитый интерфейс командной строки для управления

- Гибкое конфигурирование сервисов

- Возможность сопряжения с оборудованием ведущих производителей

- Аппаратное ускорение обработки данных

- Пропускная способность до 60 Гбит/c

- Модели устройств с повышенной надежностью и резервированием критичных узлов

Производительность

Ключевыми элементами ESR являются средства аппаратного ускорения обработки данных, позволяющие достичь высоких уровней производительности. Программная и аппаратная обработка распределена между узлами устройства.

Типовые задачи, решаемые с помощью сервисных маршрутизаторов:

- предоставление NAT, Firewall

- маршрутизация

- организация защищенных сетевых туннелей для объединения офисов компаний (IPsec VPN)

- организация удаленного доступа к локальным ресурсам в сетях предприятий (L2TP, PPTP), Open VPN

- фильтрация сетевых данных по различным критериям

- AAA (user accounting and policy)

- Ограничение скорости (Shaper )

- Ограничение трафика и времени (Limiter)

- HTTP редиректор

Совместимые модули питания: PM350-48/12, PM350-220/12.

- 4хCombo 10/100/1000BASE-T/ 1000BASE-X SFP (LAN/WAN)

- 8x10GBASE-R SFP+/1000BASE-X SFP (LAN/WAN)

- 1xConsole (RJ-45)

- 1xOOB

- 2хUSB 2.0

- 2 разъема для установки HDD

- E1 TopGate SFP

- Производительность Firewall/NAT/маршрутизации (фреймы 1518B) - 39,1 Гбит/с; 3217,5k пакетов/с

- Производительность Firewall/NAT/маршрутизации (фреймы 74B) - 2,6 Гбит/c; 4348,7k пакетов/c

- Производительность Firewall/NAT/маршрутизации (IMIX)1 - 24,4 Гбит/с; 4418,9k пакетов/c

- Производительность IPsec VPN (фреймы 1456B) - 13,2 Гбит/с; 1134,9k пакетов/с

- Производительность IPsec (IMIX) - 7,8 Гбит/с; 1454,5k пакетов/c

- Производительность одного IPsec-туннеля (фреймы 74B) - 26,1 Мбит/с; 44k пакетов/с

- Производительность одного IPsec-туннеля (фреймы 1456B) - 393,7 Мбит/с; 33,8k пакетов/c

- Производительность одного IPsec-туннеля (IMIX)2 - 204,3 Мбит/c; 38,2k пакетов/с

- Производительность IPS/IDS 10k правил - 3,1 Гбит/c; 686,1k пакетов/с

- Количество VPN-туннелей - 500

- Статические маршруты - 11k

- Количество конкурентных сессий - 512k

- Поддержка VLAN - до 4k активных VLAN в соответствии с 802.1Q

- Количество маршрутов BGP - 5M

- Количество BGP-соседей - 1k

- Количество маршрутов OSPF - 500k

- Количество маршрутов RIP - 10k

- Количество маршрутов ISIS - 500k

- Таблица MAC-адресов - 128k

- Размер базы FIB - 3,0M

- VRF - 32

- PPTP/PPPoE/L2TP/OpenVPN/IPsec XAUTH

- L2TP/PPTP/OpenVPN/IPsec XAUTH

- IPSec: режимы "policy-based" и "route-based"

- DMVPN

- Алгоритмы шифрования DES, 3DES, AES, Blowfish, Camelia

- Аутентификация сообщений IKE MD5, SHA-1, SHA-2

- IPoGRE, EoGRE

- IPIP

- L2TPv3

- LT (inter VRF routing)

- Коммутация пакетов (bridging)

- Агрегация интерфейсов LAG/LACP (802.3ad)

- Поддержка VLAN (802.1Q)

- Логические интерфейсы

- LLDP, LLDP MED

- VLAN на основе MAC

- Трансляция адресов NAT, Static NAT, ALG

- Статические маршруты

- Динамические протоколы маршрутизации RIPv2, OSPFv2/v3, IS-IS, BGP

- Фильтрация маршрутов (prefix list)

- VRF

- Policy Based Routing (PBR)

- BFD для BGP, OSPF, статических маршрутов

- Терминация пользователей

- Белые/черные списки URL

- Квотирование по объёму трафика, по времени сессии, по сетевым приложениям

- HTTP/HTTPS Proxy

- HTTP/HTTPS Redirect

- Аккаунтинг сессий по протоколу Netflow

- Взаимодействие с серверами ААА, PCRF

- Управление полосой пропускания по офисам и SSID, сессиям пользователей

- Аутентификация пользователей по MAC- или IP-адресам

- Система обнаружения и предотвращения вторжений (IPS/IDS)3

- Взаимодействие с Eltex Distribution Manager для получения лицензируемого контента - наборы правил, предоставляемые Kaspersky SafeStream II3

- Web-фильтрация по URL, по содержимому (cookies, ActiveX, JavaScript)

- Zone-based Firewall

- Фильтрация на базе L2/L3/L4-полей и по приложениям

- Поддержка списков контроля доступа (ACL) на базе L2/L3/L4-полей

- Защита от DoS/DDoS атак и оповещение об атаках

- Логирование событий атак, событий срабатывания правил

- До 8-ми приоритетных или взвешанных очередей на порт

- L2- и L3-приоритизация трафика (802.1p (cos), DSCP, IP Precedence (tos))

- Предотвращение перегрузки очередей RED, GRED

- Назначение приоритетов по портам, по VLAN

- Средства перемаркирования приоритетов

- Применение политик (policy-map)

- Управление полосой пропускания (shaping)

- Иерархический QоS

- Маркировка сессий

- Статические IP-адреса

- DHCP-клиент

- DHCP Relay Option 82

- Встроенный сервер DHCP, поддержка опций 43, 60, 61, 150

- DNS resolver

- IP unnumbered

- VRRP v2,v3

- Tracking на основании VRRP или SLA теста

- Управление параметрами VRRP

- Управление параметрами PBR

- Управление административным статусом интерфейса

- Активация и деактивация статического маршрута

- Управление атрибутом AS-PATH и preference в route-map

- Балансировка нагрузки на WAN-интерфейсах, перенаправление потоков данных, переключение при оценке качества канала

- Резервирование сессий firewall

- Поддержка стандартных и расширенных SNMP MIB, RMONv1

- Встроенный Zabbix agent

- Аутентификация по локальной базе пользователей, RADIUS, TACACS+, LDAP

- Защита от ошибок конфигурирования, автоматическое восстановление конфигурации. Возможность сброса конфигурации к заводским настройкам

- Интерфейсы управления CLI

- Поддержка Syslog

- Монитор использования системных ресурсов

- Ping, traceroute (IPv4/IPv6), вывод информации о пакетах в консоли

- Обновление ПО, загрузка и выгрузка конфигурации по TFTP, SCP, FTP, SFTP, HTTP(S)

- Поддержка NTP

- Netflow v5/v9/v10 (экспорт статистики URL для HTTP, host для HTTPS)

- Локальное управление через консольный порт RS-232 (RJ-45)

- Удаленное управление, протоколы Telnet, SSH (IPv4/IPv6)

- Вывод информации по сервисам/процессам

- Локальное/удаленное сохранение конфигураций маршрутизатора

- Eltex SLA

- Оценка параметров каналов связи:

- Delay (one-way/two-way)

- Jitter (one-way/two-way)

- Packet loss (one-way/two-way)

- Коэффициент ошибок в пакетах

- Нарушение последовательности доставки пакетов

- Delay (one-way/two-way)

- Поддержка протокола LDP

- Поддержка L2VPN VPWS

- Поддержка L2VPN VPLS Martini Mode

- Поддержка L2VPN VPLS Kompella Mode

- Поддержка L3VPN MP-BGP

- Максимальная потребляемая мощность: 250 Вт

- Максимальный уровень шума - 70 дБ

- Питание:

- 176-264В AC, 50-60 Гц

- 36-72В DC

- до двух источников с возможностью горячей замены

- Интервал рабочих температур: от -10 до +45°С

- Интервал температуры хранения от -40 до +70°С

- Относительная влажность при эксплуатации: не более 80%

- Относительная влажность при хранении: от 10% до 95%

- Габаритные размеры (ШхВxГ, мм): 440х88х490

- Вес: 12 кг

- Срок службы: не менее 15 лет

Набор функций соответствует версии ПО 1.20

18:74;5:512;7:1518

28:74;5:512;7:1456

3 Активизируется лицензией

esr# copy fs://default-config fs://candidate-config

Процесс сброса на заводскую конфигурацию аналогичен.

esr# copy fs://factory-config fs://candidate-config

Изменения конфигурации вступают в действие после применения:

esr# commit

Configuration has been successfully committed

esr# confirm

Configuration has been successfully confirmed

Задача: Настроить SNMPv3 сервер с аутентификацией и шифрованием данных для пользователя admin. IP-адрес маршрутизатора esr - 192.168.52.41, ip-адрес сервера - 192.168.52.8.

![]()

Рисунок 1 – Схема сети

Решение:

Предварительно нужно выполнить следующие действия:

- указать зону для интерфейса gi1/0/1;

- настроить IP-адрес для интерфейсов gi1/0/1.

Основной этап конфигурирования:

Включаем SNMP-сервер:

esr(config)# snmp-server

Создаем пользователя SNMPv3:

esr(config)# snmp-server user admin

Определим режим безопасности:

esr(snmp-user)# authentication access priv

Определим алгоритм аутентификации для SNMPv3-запросов:

esr(snmp-user)# authentication algorithm md5

Устанавим пароль для аутентификации SNMPv3-запросов:

esr(snmp-user)# authentication key ascii-text 123456789

Определим алгоритм шифрования передаваемых данных:

esr(snmp-user)# privacy algorithm aes128

Устанавим пароль для шифрования передаваемых данных:

esr(snmp-user)# privacy key ascii-text 123456789

Активируем SNMPv3-пользователя :

esr(snmp-user)# enable

Определяем сервер-приемник Trap-PDU сообщений:

esr(config)# snmp-server host 192.168.52.41

Изменения конфигурации вступят в действие после применения:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

Задача: Настроить маршрут к серверу (108.16.0.1/28) с возможностью балансировки нагрузки.

Рисунок 1 – Схема сети

Решение:

Предварительно нужно выполнить следующие действия:

- настроить зоны для интерфейсов te1/0/1 и te1/0/2;

- указать IP-адреса для интерфейсов te1/0/1 и te1/0/2.

Основной этап конфигурирования:

Настроим маршрутизацию:

еsr(config)# ip route 108.16.0.0/28 wan load-balance rule 1

Создадим правило WAN:

еsr(config)# wan load-balance rule 1

Укажем участвующие интерфейсы:

еsr(config-wan-rule)# outbound interface tengigabitethernet 1/0/2еsr(config-wan-rule)# outbound interface tengigabitethernet 1/0/1

Включим созданное правило балансировки и выйдем из режима конфигурирования правила:

еsr(config-wan-rule)# enableеsr(config-wan-rule)# exit

Создадим список для проверки целостности соединения:

еsr(config)# wan load-balance target-list google

Создадим цель проверки целостности:

esr(config-target-list)# target 1

Зададим адрес для проверки, включим проверку указанного адреса и выйдем:

еsr(config-wan-target)# ip address 8.8.8.8еsr(config-wan-target)# enableеsr(config-wan-target)# exit

Настроим интерфейсы. В режиме конфигурирования интерфейса te1/0/1 указываем nexthop:

еsr(config)# interface tengigabitethernet 1/0/1еsr(config-if)# wan load-balance nexthop 203.0.0.1

В режиме конфигурирования интерфейса te1/0/1 указываем список целей для проверки соединения:

еsr(config-if)# wan load-balance target-list google

В режиме конфигурирования интерфейса te1/0/1 включаем WAN-режим и выходим:

еsr(config-if)# wan load-balance enableеsr(config-if)# exit

В режиме конфигурирования интерфейса te1/0/2 указываем nexthop:

еsr(config)# interface tengigabitethernet 1/0/2еsr(config-if)# wan load-balance nexthop 65.6.0.1

В режиме конфигурирования интерфейса te1/0/2 указываем список целей для проверки соединения:

еsr(config-if)# wan load-balance target-list google

В режиме конфигурирования интерфейса te1/0/2 включаем WAN-режим и выходим:

еsr(config-if)# wan load-balance enableеsr(config-if)# exit

Изменения конфигурации вступят в действие после применения:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

Для переключения в режим резервирования настроим следующее:

Заходим в режим настройки правила WAN:

еsr(config)# wan load-balance rule 1

Функция MultiWAN также может работать в режиме резервирования, в котором трафик будет направляться в активный интерфейс c наибольшим весом. Включить данный режим можно следующей командой:

еsr(config-wan-rule)# failover

Изменения конфигурации вступят в действие после применения:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

DNAT используется для перенаправления трафика, идущего на некоторый «виртуальный» адрес в публичной сети, на «реальный» сервер в локальной сети, находящийся за сетевым шлюзом. Эту функцию можно использовать для организации публичного доступа к серверам, находящимся в частной сети и не имеющим публичного сетевого адреса.

Задача: Организовать доступ из публичной сети, относящейся к зоне «UNTRUST», к серверу локальной сети в зоне «TRUST». Адрес сервера в локальной сети - 10.1.1.100. Сервер должен быть доступным извне по адресу 1.2.3.4, доступный порт 80.

Решение:

Создадим зоны безопасности «UNTRUST» и «TRUST». Установим принадлежность используемых сетевых интерфейсов к зонам. Одновременно назначим IP-адреса интерфейсам.

esr# configureesr(config)# security zone UNTRUSTesr(config-zone)# exitesr(config)# security zone TRUSTesr(config-zone)# exitesr(config)# interface gigabitethernet 1/0/1esr(config-if-gi)# security-zone TRUSTesr(config-if-gi)# ip address 10.1.1.1/25esr(config-if-gi)# exitesr(config)# interface tengigabitethernet 1/0/1esr(config-if-te)# ip address 1.2.3.4/29esr(config-if-te)# security-zone UNTRUSTesr(config-if-te)# exit

Создадим профили IP-адресов и портов, которые потребуются для настройки правил Firewall и правил DNAT.

- NET_UPLINK – профиль адресов публичной сети;

- SERVER_IP – профиль адресов локальной сети;

- SRV_HTTP – профиль портов.

esr(config)# object-group network NET_UPLINKesr(config-object-group-network)# ip address 1.2.3.4esr(config-object-group-network)# exitesr(config)# object-group service SRV_HTTPesr(config-object-group-network)# port 80esr(config-object-group-network)# exitesr(config)# object-group network SERVER_IPesr(config-object-group-network)# ip address 10.1.1.100esr(config-object-group-network)# exit

Войдем в режим конфигурирования функции DNAT и создадим пул адресов и портов назначения, в которые будут транслироваться адреса пакетов, поступающие на адрес 1.2.3.4 из внешней сети.

esr(config)# nat destinationesr(config-dnat)# pool SERVER_POOLesr(config-dnat-pool)# ip address 10.1.1.100esr(config-dnat-pool)# ip port 80esr(config-dnat-pool)# exit

Создадим набор правил «DNAT», в соответствии с которыми будет производиться трансляция адресов. В атрибутах набора укажем, что правила применяются только для пакетов, пришедших из зоны «UNTRUST». Набор правил включает в себя требования соответствия данных по адресу и порту назначения (match destination-address, match destination-port) и по протоколу. Кроме этого в наборе задано действие, применяемое к данным, удовлетворяющим всем правилам (action destination-nat). Набор правил вводится в действие командой «enable».

esr(config-dnat)# ruleset DNATesr(config-dnat-ruleset)# from zone UNTRUSTesr(config-dnat-ruleset)# rule 1esr(config-dnat-rule)# match destination-address NET_UPLINKesr(config-dnat-rule)# match protocol tcpesr(config-dnat-rule)# match destination-port SERV_HTTPesr(config-dnat-rule)# action destination-nat pool SERVER_POOLesr(config-dnat-rule)# enableesr(config-dnat-rule)# exitesr(config-dnat-ruleset)# exitesr(config-dnat)# exit

Для пропуска трафика, идущего из зоны «UNTRUST» в «TRUST», создадим соответствующую пару зон. Пропускать следует только трафик с адресом назначения, соответствующим заданному в профиле «SERVER_IP», и прошедший преобразование DNAT.

esr(config)# security zone-pair UNTRUST TRUSTesr(config-zone-pair)# rule 1esr(config-zone-rule)# match source-address anyesr(config-zone-rule)# match destination-address SERVER_IPesr(config-zone-rule)# match protocol anyesr(config-zone-rule)# match destination-natesr(config-zone-rule)# action permitesr(config-zone-rule)# enableesr(config-zone-rule)# exitesr(config-zone-pair)# exitesr(config)# exit

Изменения конфигурации вступят в действие после применения:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

Произведенные настройки можно посмотреть с помощью команд:

esr# show ip nat destination poolsesr# show ip nat destination rulesetsesr# show ip nat proxy-arpesr# show ip nat translations

Сброс конфигурации до заводских настроек

esr-Х# copy system:factory-config system:candidate-config

Copy factory configuration to candidate configuration...Read factory configuration...Применение конфигурацииesr-Х# commitNothing to commit in configuration2017-01-16T08:57:27+00:00 %CLI-I-CRIT: user admin from console input: commitesr-Х# confirmNothing to confirm in configuration. You must commit some changes first.2017-01-16T08:57:30+00:00 %CLI-I-CRIT: user admin from console input: confirm

Если нет удаленного доступа, то нужно нажать функциональную кнопку F на передней панели более, чем на 10 секунд. При отпускании кнопки маршрутизатор перезагрузится с заводскими настройками.

Рисунок 1 – Схема сети

Задача: К маршрутизатору серии ESR подключены 2 сети, которые необходимо изолировать от остальных сетей.

Решение:

Создадим VRF:

esr(config)# ip vrf bitesr(config-vrf)# exit

Создадим зону безопасности:

esr(config)# security zone vrf-secesr(config-zone)# ip vrf forwarding bitesr(config-zone)# exit

Создадим правило для пары зон и разрешим любой TCP/UDP-трафик:

esr(config)# security zone-pair vrf-sec vrf-secesr(config-zone-pair)# rule 1esr(config-zone-rule)# match source-address anyesr(config-zone-rule)# match destination-address anyesr(config-zone-rule)# match protocol udpesr(config-zone-rule)# match source-port anyesr(config-zone-rule)# match destination-port anyesr(config-zone-rule)# action permitesr(config-zone-rule)# enableesr(config-zone-rule)# exitesr(config-zone-pair)# rule 2esr(config-zone-rule)# match source-address anyesr(config-zone-rule)# match destination-address anyesr(config-zone-rule)# match protocol tcpesr(config-zone-rule)# match source-port anyesr(config-zone-rule)# match destination-port anyesr(config-zone-rule)# action permitesr(config-zone-rule)# enableesr(config-zone-rule)# exit

Создадим привязку интерфейсов, назначим IP-адреса, укажем принадлежность к зоне:

esr(config)# interface gigabitethernet 1/0/7esr(config-if-gi)# ip vrf forwarding bitesr(config-if-gi)# ip address 10.20.0.1/24esr(config-if-gi)# security-zone vrf-secesr(config-if-gi)# exitesr(config)# interface gigabitethernet 1/0/14.10esr(config-subif)# ip vrf forwarding bitesr(config-subif)# ip address 10.30.0.1/16esr(config-subif)# security-zone vrf-secesr(config-subif)# exitesr(config)# exit

Изменения конфигурации вступят в действие после применения:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

Информацию об интерфейсах, привязанных к VRF, можно посмотреть командой:

esr# show ip vrf

Таблицу маршрутов VRF можно просмотреть с помощью команды:

esr# show ip route vrf bit

Netflow позволяет передавать данные о трафике (адрес отправителя и получателя, порт, количество информации и др.) с сетевого оборудования (сенсора) на коллектор. В качестве коллектора может использоваться обычный сервер.

Задача: Организовать учет трафика с интерфейса gi1/0/1 для передачи на сервер через интерфейс gi1/0/8 для обработки.

Рисунок 1 – Схема сети

Решение:

Предварительно нужно выполнить следующие действия:

- На интерфейсах gi1/0/1, gi1/0/8 отключить firewall командой «ip firewall disable». (С версии ПО 1.1.0 необязательно отключать firewall)

- Назначить IP-адреса на портах.

Основной этап конфигурирования:

Укажем IP-адрес коллектора:

esr(config)# netflow collector 10.10.0.2

Включим сбор экспорта статистики netflow на сетевом интерфейсе gi1/0/1:

esr(config)# interface gigabitethernet 1/0/1esr(config-if-gi)# ip netflow export

Активируем netflow на маршрутизаторе.:

еsr(config)# netflow enable

Изменения конфигурации вступят в действие после применения:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

Для просмотра статистики Netflow используется команда:

esr# show netflow statistics

Использование службы QoS позволяет сетевым приложениям сосуществовать в одной сети, не уменьшая при этом пропускную способность других приложений.

Задача: Настроить следующие ограничения на интерфейсе gigabitethernet 1/0/8: передавать трафик с DSCP 22 в восьмую приоритетную очередь, трафик с DSCP 14 в седьмую взвешенную очередь, установить ограничение по скорости в 60 Мбит/с для седьмой очереди.

Рисунок 1 – Схема сети

Решение:

Для того чтобы восьмая очередь стала приоритетной, а с первой по седьмую взвешенной, ограничим количество приоритетных очередей до 1:

esr(config)# priority-queue out num-of-queues 1

Перенаправим трафик с DSCP 22 в восьмую приоритетную очередь:

esr(config)# qos map dscp-queue 22 to 8

Перенаправим трафик с DSCP 14 в седьмую взвешенную очередь:

esr(config)# qos map dscp-queue 14 to 7

Включим QoS на входящем интерфейсе со стороны LAN:

esr(config)# interface gigabitethernet 1/0/5esr(config-if-gi)# qos enableesr(config-if-gi)# exit

Включим QoS на интерфейсе со стороны WAN:

esr(config)# interface gigabitethernet 1/0/8esr(config-if-gi)# qos enable

Установим ограничение по скорости в 60Мбит/с для седьмой очереди:

esr(config-if)# traffic-shape queue 7 60000esr(config-if)# exit

Изменения конфигурации вступят в действие после применения:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

Просмотреть статистику по QoS можно командой (только для ESR-100/ESR-200):

esr# show qos statistics gigabitethernet 1/0/8

Использование службы QoS позволяет сетевым приложениям сосуществовать в одной сети, не уменьшая при этом пропускную способность других приложений.

Задача: Классифицировать приходящий трафик по подсетям (10.0.11.0/24, 10.0.12.0/24), произвести маркировку по DSCP (38 и 42) и произвести разграничение по подсетям (40 Мбит/с и 60 Мбит/с), ограничить общую полосу до 250 Мбит/с, остальной трафик обрабатывать через механизм SFQ.

Рисунок 1 – Схема сети

Решение:

Настроим списки доступа для фильтрации по подсетям, выходим в глобальный режим конфигурации:

esr(config)# ip access-list extended fl1esr(config-acl)# rule 1esr(config-acl-rule)# action permitesr(config-acl-rule)# match protocol anyesr(config-acl-rule)# match source-address 10.0.11.0 255.255.255.0esr(config-acl-rule)# match destination-address anyesr(config-acl-rule)# enableesr(config-acl-rule)# exitesr(config-acl)# exitesr(config)# ip access-list extended fl2esr(config-acl)# rule 1esr(config-acl-rule)# action permitesr(config-acl-rule)# match protocol anyesr(config-acl-rule)# match source-address 10.0.12.0 255.255.255.0esr(config-acl-rule)# match destination-address anyesr(config-acl-rule)# enableesr(config-acl-rule)# exitesr(config-acl)# exit

Создаем классы fl1 и fl2, указываем соответствующие списки доступа, настраиваем маркировку:

esr(config)# class-map fl1esr(config-class-map)# set dscp 38esr(config-class-map)# match access-group fl1esr(config-class-map)# exitesr(config)# class-map fl2esr(config-class-map)# set dscp 42esr(config-class-map)# match access-group fl2esr(config-class-map)# exit

Создаём политику и определяем ограничение общей полосы пропускания:

esr(config)# policy-map flesr(config-policy-map)# shape average 250000

Осуществляем привязку класса к политике, настраиваем ограничение полосы пропускания и выходим:

esr(config-policy-map)# class fl1esr(config-class-policy-map)# shape average 40000esr(config-class-policy-map)# exitesr(config-policy-map)# class fl2esr(config-class-policy-map)# shape average 60000esr(config-class-policy-map)# exit

Для другого трафика настраиваем класс с режимом SFQ:

esr(config-policy-map)# class class-defaultesr(config-class-policy-map)# mode sfqesr(config-class-policy-map)# fair-queue 800esr(config-class-policy-map)# exitesr(config-policy-map)# exit

Включаем QoS на интерфейсах, политику на входе интерфейса gi 1/0/19 для классификации и на выходе gi1/0/20 для применения ограничений и режима SFQ для класса по умолчанию:

esr(config)# interface gigabitethernet 1/0/19esr(config-if-gi)# qos enableesr(config-if-gi)# service-policy input flesr(config-if-gi)# exitesr(config)# interface gigabitethernet 1/0/20esr(config-if-gi)# qos enableesr(config-if-gi)# service-policy output flesr(config-if-gi)# exit

Изменения конфигурации вступят в действие после применения:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

Для просмотра статистики используется команда:

esr# do show qos policy statistics gigabitethernet 1/0/20

Задача: Разрешить обмен сообщениями по протоколу ICMP между устройствами ПК1, ПК2 и маршрутизатором ESR.

Рисунок 1 - схема сети.

Решение:

Для каждой сети ESR создадим свою зону безопасности:

esr# configureesr(config)# security zone LANesr(config-zone)# exitesr(config)# security zone WANesr(config-zone)# exit

Настроим сетевые интерфейсы и определим их принадлежность к зонам безопасности:

esr(config)# interface gi1/0/2esr(config-if-gi)# ip address 192.168.12.2/24esr(config-if-gi)# security-zone LANesr(config-if-gi)# exitesr(config)# interface gi1/0/3esr(config-if-gi)# ip address 192.168.23.2/24esr(config-if-gi)# security-zone WANesr(config-if-gi)# exit

Для настройки правил зон безопасности потребуется создать профиль адресов сети «LAN», включающий адреса, которым разрешен выход в сеть «WAN», и профиль адресов сети «WAN».

esr(config)# object-group network WANesr(config-object-group-network)# ip address-range 192.168.23.2esr(config-object-group-network)# exitesr(config)# object-group network LANesr(config-object-group-network)# ip address-range 192.168.12.2esr(config-object-group-network)# exitesr(config)# object-group network LAN_GATEWAYesr(config-object-group-network)# ip address-range 192.168.12.1esr(config-object-group-network)# exitesr(config)# object-group network WAN_GATEWAYesr(config-object-group-network)# ip address-range 192.168.23.3esr(config-object-group-network)# exit

Для пропуска трафика из зоны «LAN» в зону «WAN» создадим пару зон и добавим правило, разрешающее проходить ICMP-трафику от ПК1 к ПК2. Действие правил разрешается командой enable:

esr(config)# security zone-pair LAN WANesr(config-zone-pair)# rule 1esr(config-zone-rule)# action permitesr(config-zone-rule)# match protocol icmpesr(config-zone-rule)# match destination-address WANesr(config-zone-rule)# match source-address LANesr(config-zone-rule)# enableesr(config-zone-rule)# exitesr(config-zone-pair)# exit

Для пропуска трафика из зоны «WAN» в зону «LAN» создадим пару зон и добавим правило, разрешающее проходить ICMP-трафику от ПК2 к ПК1. Действие правил разрешается командой enable:

esr(config)# security zone-pair WAN LANesr(config-zone-pair)# rule 1esr(config-zone-rule)# action permitesr(config-zone-rule)# match protocol icmpesr(config-zone-rule)# match destination-address LANesr(config-zone-rule)# match source-address WANesr(config-zone-rule)# enableesr(config-zone-rule)# exitesr(config-zone-pair)# exit

На маршрутизаторе всегда существует зона безопасности с именем «self». Если в качестве получателя трафика выступает сам маршрутизатор, то есть трафик не является транзитным, то в качестве параметра указывается зона «self». Создадим пару зон для трафика, идущего из зоны «WAN» в зону «self». Добавим правило, разрешающее проходить ICMP-трафику между ПК2 и маршрутизатором ESR, для того чтобы маршрутизатор начал отвечать на ICMP-запросы из зоны «WAN»:

esr(config)# security zone-pair WAN selfesr(config-zone-pair)# rule 1esr(config-zone-rule)# action permitesr(config-zone-rule)# match protocol icmpesr(config-zone-rule)# match destination-address WANesr(config-zone-rule)# match source-address WAN_GATEWAYesr(config-zone-rule)# enableesr(config-zone-rule)# exitesr(config-zone-pair)# exit

Создадим пару зон для трафика, идущего из зоны «LAN» в зону «self». Добавим правило, разрешающее проходить ICMP-трафику между ПК1 и ESR, для того чтобы маршрутизатор начал отвечать на ICMP-запросы из зоны «LAN»:

esr(config)# security zone-pair LAN selfesr(config-zone-pair)# rule 1esr(config-zone-rule)# action permitesr(config-zone-rule)# match protocol icmpesr(config-zone-rule)# match destination-address LANesr(config-zone-rule)# match source-address LAN_GATEWAYesr(config-zone-rule)# enableesr(config-zone-rule)# exitesr(config-zone-pair)# exitesr(config)# exit

Изменения конфигурации вступят в действие по следующим командам:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

Посмотреть членство портов в зонах можно с помощью команды:

esr# show security zone

Посмотреть пары зон и их конфигурацию можно с помощью команд:

esr# show security zone-pairesr# show security zone-pair configuration

Посмотреть активные сессии можно с помощью команд:

esr# show ip firewall sessions

Такое объединение позволяет увеличивать пропускную способность и надежность канала.

Задача: Настроить агрегированный канал между маршрутизатором ESR и коммутатором.

Рисунок 1 – Схема сети

Решение:

Предварительно нужно выполнить следующие настройки:

- На интерфейсах gi1/0/1, gi1/0/2 отключить зону безопасности командой «no security-zone».

Основной этап конфигурирования:

Cоздадим интерфейс port-channel 2:

esr(config)# interface port-channel 2

Включим физические интерфейсы gi1/0/1, gi1/0/2 в созданную группу агрегации каналов:

esr(config)# interface gigabitethernet 1/0/1-2esr(config-if-gi)# channel-group 2 mode auto

Изменения конфигурации вступят в действие после применения:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

Дальнейшая конфигурация port-channel проводится как на обычном физическом интерфейсе.

Это достигается путём объединения группы маршрутизаторов в один виртуальный маршрутизатор и назначения им общего IP-адреса, который и будет использоваться как шлюз по умолчанию для компьютеров в сети.

Задача 1: Организовать виртуальный шлюз для локальной сети в VLAN 50, используя протокол VRRP. В качестве локального виртуального шлюза используется IP адрес 192.168.1.1.

Рисунок 1 – Схема сети

Решение:

Предварительно нужно выполнить следующие действия:

- создать соответствующий саб-интерфейс;

- настроить зону для саб-интерфейса;

- указать IP-адрес для саб-интерфейса.

Основной этап конфигурирования:

Настроим маршрутизатор R1.

В созданном саб-интерфейсе настроим VRRP. Укажем уникальный идентификатор VRRP:

R1(config)# interface gi 1/0/5.50R1(config-subif)# vrrp id 10

Укажем IP-адрес виртуального шлюза 192.168.1.1/24:

R1(config-subif)# vrrp ip 192.168.1.1

Включим VRRP:

R1(config-subif)# vrrp

R1(config-subif)# exit

Изменения конфигурации вступят в действие после применения:

R1# commitConfiguration has been successfully committedR1# confirmConfiguration has been successfully confirmed

Произвести аналогичные настройки на R2.

Задача 2: Организовать виртуальные шлюзы для подсети 192.168.20.0/24 в VLAN 50 и подсети 192.168.1.0/24 в VLAN 60, используя протокол VRRP c функцией синхронизации Мастера. Для этого используем объединение VRRP-процессов в группу. В качестве виртуальных шлюзов используются IP-адреса 192.168.1.1 и 192.168.20.1.

Рисунок 2 – Схема сети

Решение:

Предварительно нужно выполнить следующие действия:

- создать соответствующие саб-интерфейсы;

- настроить зону для саб-интерфейсов;

- указать IP-адреса для саб-интерфейсов.

Основной этап конфигурирования:

Настроим маршрутизатор R1.

Настроим VRRP для подсети 192.168.1.0/24 в созданном саб-интерфейсе.

Укажем уникальный идентификатор VRRP:

R1(config-sub)# interface gi 1/0/5.50R1(config-subif)# vrrp id 10

Укажем IP-адрес виртуального шлюза 192.168.1.1:

R1(config-subif)# vrrp ip 192.168.1.1

Укажем идентификатор VRRP-группы:

R1(config-subif)# vrrp group 5

Включим VRRP:

R1(config-subif)# vrrpR1(config-subif)# exit

Настроим VRRP для подсети 192.168.20.0/24 в созданном саб-интерфейсе.

Укажем уникальный идентификатор VRRP:

R1(config-sub)# interface gi 1/0/6.60R1(config-subif)# vrrp id 20

Укажем IP-адрес виртуального шлюза 192.168.20.1:

R1(config-subif)# vrrp ip 192.168.20.1

Укажем идентификатор VRRP-группы:

R1(config-subif)# vrrp group 5

Включим VRRP:

R1(config-subif)# vrrpR1(config-subif)# exit

Изменения конфигурации вступят в действие после применения:

R1# commitConfiguration has been successfully committedR1# confirmConfiguration has been successfully confirmed

Произвести аналогичные настройки на R2.

Максимальное количество транзитных участков (hop), разрешенное в RIP, равно 15. Каждый RIP-маршрутизатор по умолчанию вещает в сеть свою полную таблицу маршрутизации один раз в 30 секунд. RIP работает на 3-м уровне стека TCP/IP, используя UDP-порт 520.

Задача: Настроить на маршрутизаторе протокол RIP для обмена маршрутной информацией с соседними маршрутизаторами. Маршрутизатор должен анонсировать статические маршруты и подсети 115.0.0.0/24, 14.0.0.0/24, 10.0.0.0/24. Анонсирование маршрутов должно происходить каждые 25 секунд.

Рисунок 1 - Схема сети.

Решение:

Предварительно нужно настроить IP-адреса на интерфейсах согласно схеме сети, приведенной на рисунке 1.

Перейдём в режим конфигурирования протокола RIP:

esr(config)# router rip

Укажем подсети, которые будут анонсироваться протоколом: 115.0.0.0/24, 14.0.0.0/24 и 10.0.0.0/24:

esr(config-rip)# network 115.0.0.0/24esr(config-rip)# network 14.0.0.0/24esr(config-rip)# network 10.0.0.0/24

Для анонсирования протоколом статических маршрутов выполним команду:

esr(config-rip)# redistribute static

Настроим таймер, отвечающий за отправку маршрутной информации:

esr(config-rip)# timers update 25

После установки всех требуемых настроек включаем протокол:

esr(config-rip)# enable

Изменения конфигурации вступят в действие после применения:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

Для того чтобы просмотреть таблицу маршрутов RIP воспользуемся командой:

esr# show ip rip

Помимо настройки протокола RIP, необходимо в firewall разрешить UDP-порт 520.

Задача: Организовать удаленное зеркалирование трафика по VLAN 50 с интерфейса gi1/0/11 для передачи на сервер для обработки.

Рисунок 1 – Схема сети

Решение:

Предварительно нужно выполнить следующие действия:

- Создать VLAN 50;

- На интерфейсе gi 1/0/5 добавить VLAN 50 в режиме general.

Основной этап конфигурирования:

Укажем VLAN, по которой будет передаваться зеркалированный трафик:

еsr1000(config)# port monitor remote vlan 50

На интерфейсе gi 1/0/5 укажем порт для зеркалирования:

еsr1000(config)# interface gigabitethernet 1/0/5еsr1000(config-if-gi)# port monitor interface gigabitethernet 1/0/11

Укажем на интерфейсе gi 1/0/5 режим удаленного зеркалирования:

еsr1000(config-if-gi)# port monitor remote

Изменения конфигурации вступят в действие после применения:

esr1000# commitConfiguration has been successfully committedesr1000# confirmConfiguration has been successfully confirmed

Задача: Настроить доступ к сети Internet для пользователей локальной сети 192.168.1.0/24 и 10.0.0.0/8, используя статическую маршрутизацию. На устройстве R1 создать шлюз для доступа к сети Internet. Трафик внутри локальной сети должен маршрутизироваться внутри зоны LAN, трафик из сети Internet должен относиться к зоне WAN.

Рисунок 1 - схема сети.

Решение:

Зададим имя устройства для маршрутизатора R1:

esr# hostname R1esr#(config)# do commitR1#(config)# do confirm

Для интерфейса gi1/0/1 укажем адрес 192.168.1.1/24 и зону «LAN». Через данный интерфейс R1 будет подключен к сети 192.168.1.0/24:

R1(config)# interface gi1/0/1R1(config-if-gi)# security-zone LANR1(config-if-gi)# ip address 192.168.1.1/24R1(config-if-gi)# exit

Для интерфейса gi1/0/2 укажем адрес 192.168.100.1/30 и зону «LAN». Через данный интерфейс R1 будет подключен к устройству R2 для последующей маршрутизации трафика:

R1(config)# interface gi1/0/2R1(config-if-gi)# security-zone LANR1(config-if-gi)# ip address 192.168.100.1/30R1(config-if-gi)# exit

Для интерфейса gi1/0/3 укажем адрес 128.107.1.2/30 и зону «WAN». Через данный интерфейс R1 будет подключен к сети Internet:

R1(config)# interface gi1/0/3R1(config-if-gi)# security-zone WANR1(config-if-gi)# ip address 128.107.1.2/30R1(config-if-gi)# exit

Создадим маршрут для взаимодействия с сетью 10.0.0.0/8, используя в качестве шлюза устройство R2 (192.168.100.2):

R1(config)# ip route 10.0.0.0/8 192.168.100.2

Создадим маршрут для взаимодействия с сетью Internet, используя в качестве nexthop шлюз провайдера (128.107.1.1):

R1(config)# ip route 0.0.0.0/0 128.107.1.1

Изменения конфигурации на маршрутизаторе R1 вступят в действие по следующим командам:

R1# commitConfiguration has been successfully committedR1# confirmConfiguration has been successfully confirmed

Зададим имя устройства для маршрутизатора R2:

esr# hostname R2esr#(config)# do commitR2#(config)# do confirm

Для интерфейса gi1/0/1 укажем адрес 10.0.0.1/8 и зону «LAN». Через данный интерфейс R2 будет подключен к сети 10.0.0.0/8:

R2(config)# interface gi1/0/1R2(config-if-gi)# security-zone LANR2(config-if-gi)# ip address 10.0.0.1/8R2(config-if-gi)# exit

Для интерфейса gi1/0/2 укажем адрес 192.168.100.2/30 и зону «LAN». Через данный интерфейс R2 будет подключен к устройству R1 для последующей маршрутизации трафика:

R2(config)# interface gi1/0/2R2(config-if-gi)# security-zone LANR2(config-if-gi)# ip address 192.168.100.2/30R2(config-if-gi)# exit

Создадим маршрут по умолчанию, указав в качестве nexthop IP-адрес интерфейса gi1/0/2 маршрутизатора R1 (192.168.100.1):

R2(config)# ip route 0.0.0.0/0 192.168.100.1

Изменения конфигурации на маршрутизаторе R2 вступят в действие по следующим командам:

R2# commitConfiguration has been successfully committedR2# confirmConfiguration has been successfully confirmed

Проверить таблицу маршрутов можно командой:

esr# show ip route

Рисунок 1 - Схема сети

Предварительно необходимо сконфигурировать интерфейсы:

esr(config)# interface gigabitethernet 1/0/1

esr(config-if-gi)# ip address 10.0.0.1/24

esr(config)# interface gigabitethernet 1/0/2

esr(config-if-gi)# ip address 192.168.0.1/24

Настройки DHCP-ретранслятора на ESR сводятся к:

1. Включению DHCP relay глобально на устройстве командой

esr(config)# ip dhcp-relay

2. Указанию на интерфейсе со стороны DHCP-клинта IP адреса DHCP-сервера, на который будут перенаправляться клиентские запросы.

esr(config)# interface gigabitethernet 1/0/2

esr(config-if-gi)# ip helper-address 10.0.0.2

Чтобы изменения вступили в силу, необходимо ввести следующие команды:

esr# commit

Configuration has been commited

esr# confirm

Configuration has been confirmed

Данный набор протоколов позволяет осуществлять подтверждение подлинности (аутентификацию), проверку целостности и шифрование IP-пакетов, а также включает в себя протоколы для защищённого обмена ключами в сети Интернет.

Рисунок 1 – Схема сети

Задача: Настроить IPsec-туннель между R1 и R2.

- R1 IP адрес - 120.11.5.1;

- R2 IP адрес - 180.100.0.1;

- IKE:

группа Диффи-Хэллмана: 2;

алгоритм шифрования: AES 128 bit;

алгоритм аутентификации: MD5. - IPSec:

алгоритм шифрования: AES 128 bit;

алгоритм аутентификации: MD5.

Решение:

1. Конфигурирование R1

Настроим внешний сетевой интерфейс и определим принадлежность к зоне безопасности:

esr# configureesr(config)# interface gi 1/0/1esr(config-if-gi)# ip address 120.11.5.1/24esr(config-if-gi)# security-zone untrustedesr(config-if-gi)# exit

Создадим туннель VTI. Трафик будет перенаправляться через VTI в IPsec-туннель. В качестве локального и удаленного шлюза указываются IP-адреса интерфейсов, граничащих с WAN:

esr(config)# tunnel vti 1esr(config-vti)# local address 120.11.5.1esr(config-vti)# remote address 180.100.0.1esr(config-vti)# enableesr(config-vti)# exit

Для настройки правил зон безопасности потребуется создать профиль порта протокола ISAKMP:

esr(config)# object-group service ISAKMPesr(config-object-group-service)# port-range 500esr(config-object-group-service)# exit

Создадим статический маршрут до удаленной LAN-сети. Для каждой подсети, которая находится за IPsec-туннелем, нужно указать маршрут через VTI-туннель:

esr(config)# ip route 10.0.0.0/16 tunnel vti 1

Создадим профиль протокола IKE. В профиле укажем группу Диффи-Хэллмана 2, алгоритм шифрования AES 128 bit, алгоритм аутентификации MD5. Данные параметры безопасности используются для защиты IKE-соединения:

esr(config)# security ike proposal ike_prop1esr(config-ike-proposal)# dh-group 2esr(config-ike-proposal)# authentication algorithm md5esr(config-ike-proposal)# encryption algorithm aes128esr(config-ike-proposal)# exit

Создадим политику протокола IKE. В политике указывается список профилей протокола IKE, по которым могут согласовываться узлы и ключ аутентификации:

esr(config)# security ike policy ike_pol1esr(config-ike-policy)# pre-shared-key hexadecimal 123FFFesr(config-ike-policy)# proposal ike_prop1esr(config-ike-policy)# exit

Создадим шлюз протокола IKE. В данном профиле указывается VTI-туннель, политика, версия протокола и режим перенаправления трафика в туннель:

esr(config)# security ike gateway ike_gw1esr(config-ike-gw)# ike-policy ike_pol1esr(config-ike-gw)# mode route-basedesr(config-ike-gw)# bind-interface vti 1esr(config-ike-gw)# version v2-onlyesr(config-ike-gw)# exit

Создадим профиль параметров безопасности для IPsec-туннеля. В профиле укажем алгоритм шифрования AES 128 bit, алгоритм аутентификации MD5. Данные параметры безопасности используются для защиты IPsec-туннеля:

esr(config)# security ipsec proposal ipsec_prop1esr(config-ipsec-proposal)# authentication algorithm md5esr(config-ipsec-proposal)# encryption algorithm aes128esr(config-ipsec-proposal)# exit

Создадим политику для IPsec-туннеля. В политике указывается список профилей IPsec-туннеля, по которым могут согласовываться узлы.

esr(config)# security ipsec policy ipsec_pol1esr(config-ipsec-policy)# proposal ipsec_prop1esr(config-ipsec-policy)# exit

Создадим IPsec VPN. В VPN указывается шлюз IKE-протокола, политика IPsec-туннеля, режим обмена ключами и способ установления соединения. После ввода всех параметров включим туннель командой enable.

esr(config)# security ipsec vpn ipsec1esr(config-ipsec-vpn)# mode ikeesr(config-ipsec-vpn)# ike establish-tunnel immediateesr(config-ipsec-vpn)# ike gateway ike_gw1esr(config-ipsec-vpn)# ike ipsec-policy ipsec_pol1esr(config-ipsec-vpn)# enableesr(config-ipsec-vpn)# exitesr(config)# exit

2. Конфигурирование R2

Настроим внешний сетевой интерфейс и определим принадлежность к зоне безопасности:

esr# configureesr(config)# interface gi 1/0/1esr(config-if)# ip address 180.100.0.1/24esr(config-if)# security-zone untrustedesr(config-if)# exit

Создадим туннель VTI. Трафик будет перенаправляться через VTI в IPsec-туннель. В качестве локального и удаленного шлюза указываются IP-адреса интерфейсов, граничащих с WAN:

esr(config)# tunnel vti 1esr(config-vti)# remote address 120.11.5.1esr(config-vti)# local address 180.100.0.1esr(config-vti)# enableesr(config-vti)# exit

Для настройки правил зон безопасности потребуется создать профиль порта протокола ISAKMP:

esr(config)# object-group service ISAKMPesr(config-addr-set)# port-range 500esr(config-addr-set)# exit

Создадим статический маршрут до удаленной LAN-сети. Для каждой подсети, которая находится за IPsec-туннелем, нужно указать маршрут через VTI-туннель:

esr(config)# ip route 10.0.0.0/16 tunnel vti 1

Создадим профиль протокола IKE. В профиле укажем группу Диффи-Хэллмана 2, алгоритм шифрования AES 128 bit, алгоритм аутентификации MD5. Данные параметры безопасности используются для защиты IKE-соединения:

esr(config)# security ike proposal ike_prop1esr(config-ike-proposal)# dh-group 2esr(config-ike-proposal)# authentication algorithm md5esr(config-ike-proposal)# encryption algorithm aes128esr(config-ike-proposal)# exit

Создадим политику протокола IKE. В политике указывается список профилей протокола IKE, по которым могут согласовываться узлы и ключ аутентификации:

esr(config)# security ike policy ike_pol1esr(config-ike-policy)# pre-shared-key hexadecimal 123FFFesr(config-ike-policy)# proposal ike_prop1esr(config-ike-policy)# exit

Создадим шлюз протокола IKE. В данном профиле указывается VTI-туннель, политика, версия протокола и режим перенаправления трафика в туннель:

esr(config)# security ike gateway ike_gw1esr(config-ike-gw)# ike-policy ike_pol1esr(config-ike-gw)# mode route-basedesr(config-ike-gw)# bind-interface vti 1esr(config-ike-gw)# version v2-onlyesr(config-ike-gw)# exit

Создадим профиль параметров безопасности для IPsec-туннеля. В профиле укажем алгоритм шифрования AES 128 bit, алгоритм аутентификации MD5. Данные параметры безопасности используются для защиты IPsec туннеля:

esr(config)# security ipsec proposal ipsec_prop1esr(config-ipsec-proposal)# authentication algorithm md5esr(config-ipsec-proposal)# encryption algorithm aes128esr(config-ipsec-proposal)# exit

Создадим политику для IPsec-туннеля. В политике указывается список профилей IPsec-туннеля, по которым могут согласовываться узлы.

esr(config)# security ipsec policy ipsec_pol1esr(config-ipsec-policy)# proposal ipsec_prop1esr(config-ipsec-policy)# exit

Создадим IPsec VPN. В VPN указывается шлюз IKE-протокола, политика IPsec-туннеля, режим обмена ключами и способ установления соединения. После ввода всех параметров включим туннель командой enable.

esr(config)# security ipsec vpn ipsec1esr(config-ipsec-vpn)# mode ikeesr(config-ipsec-vpn)# ike establish-tunnel immediateesr(config-ipsec-vpn)# ike gateway ike_gw1esr(config-ipsec-vpn)# ike ipsec-policy ipsec_pol1esr(config-ipsec-vpn)# enableesr(config-ipsec-vpn)# exitesr(config)# exit

Состояние туннеля можно посмотреть командой:

esr# show security ipsec vpn status ipsec1

Конфигурацию туннеля можно посмотреть командой:

esr# show security ipsec vpn configuration ipsec1

Его основное назначение — инкапсуляция пакетов сетевого уровня сетевой модели OSI в IP-пакеты. GRE может использоваться для организации VPN на 3-м уровне модели OSI. В маршрутизаторе ESR реализованы статические неуправляемые GRE-туннели, то есть туннели создаются вручную путем конфигурирования на локальном и удаленном узлах. Параметры туннеля для каждой из сторон должны быть взаимосогласованными или переносимые данные не будут декапсулироваться партнером.

Задача: Организовать L3-VPN между офисами компании через IP-сеть, используя для туннелирования трафика протокол GRE.

- в качестве локального шлюза для туннеля используется IP-адрес 115.0.0.1;

- в качестве удаленного шлюза для туннеля используется IP-адрес 114.0.0.10;

- IP-адрес туннеля на локальной стороне 25.0.0.1/24.

Рисунок 1 – Схема сети

Решение:

Создадим туннель GRE 10:

esr(config)# tunnel gre 10

Укажем локальный и удаленный шлюз (IP-адреса интерфейсов, граничащих с WAN):

esr(config-gre)# local address 115.0.0.1esr(config-gre)# remote address 114.0.0.10

Укажем IP-адрес туннеля 25.0.0.1/24:

esr(config-gre)# ip address 25.0.0.1/24

Также туннель должен принадлежать к зоне безопасности, для того чтобы можно было создать правила, разрешающие прохождение трафика в firewall. Принадлежность туннеля к зоне задается следующей командой:

esr(config-gre)# security-zone untrusted

Включим туннель:

esr(config-gre)# enableesr(config-gre)# exit

На маршрутизаторе должен быть создан маршрут до локальной сети партнера. В качестве интерфейса назначения указываем ранее созданный туннель GRE:

esr(config)# ip route 172.16.0.0/16 tunnel gre 10

Для применения изменений конфигурации выполним следующие команды:

esr# commitConfiguration has been successfully committedesr# confirmConfiguration has been successfully confirmed

После применения настроек трафик будет инкапсулироваться в туннель и отправляться партеру, независимо от наличия GRE-туннеля и правильности настроек с его стороны.

Опционально для GRE-туннеля можно указать следующие параметры:

- Включить вычисление и включение в пакет контрольной суммы заголовка GRE и инкапсулированного пакета для исходящего трафика:

esr(config-gre)# local checksum

- Включить проверку наличия и корректности контрольной суммы GRE для входящего трафика:

esr(config-gre)# remote checksum

- Указать уникальный идентификатор:

esr(config-gre)# key 15808

- Указать значение DSCP, MTU, TTL:

esr(config-gre)# dscp 44esr(config-gre)# mtu 1426esr(config-gre)# ttl 18

Состояние туннеля можно посмотреть командой:

esr# show tunnels status gre 10

Счетчики входящих и отправленных пакетов можно посмотреть командой:

esr# show tunnels counters gre 10

Конфигурацию туннеля можно посмотреть командой:

esr# show tunnels configuration gre 10

Настройка туннеля IPv4-over-IPv4 производится аналогичным образом.

Для установки лицензии необходимо файл лицензии загрузить на маршрутизатор с TFTP, FTP или SCP сервера:

esr# copy tftp://А.B.C.D:/NPXXXXXXXX.lic system:licence

esr# copy ftp://admin:password@А.B.C.D:/NPXXXXXXXX.lic system:licence

esr# copy scp://admin:password@A.B.C.D:/NPXXXXXXXX.lic system:licence

Процесс активации лицензии происходит автоматически после перезагрузки оборудования.

esr# reload system

Шаг 1. Настройка FreeRADIUS - сервера.

Для FreeRADIUS сервера нужно задать подсеть, из которой могут приходить запросы и добавить список пользователей. Для этого в файл users в директории с файлами конфигурации FreeRADIUS сервера нужно добавить:

Профиль пользователя:

<MACADDR> Cleartext-Password := <MACADDR>

# Имя пользователя

User-Name = <USER_NAME>,

# Максимальное время жизни сессии

Session-Timeout = <SECONDS>,

# Максимальное время жизни сесиии при бездействии пользователя

Idle-Timeout = <SECONDS>,

# Время на обновление статистики по сессии

Acct-Interim-Interval = <SECONDS>,

# Имя сервиса для сессии (A - сервис включен, N - сервис выключен)

Cisco-Account-Info = "{A|N}<SERVICE_NAME>"

Профиль сервиса:

<SERVICE_NAME> Cleartext-Password := <MACADDR>

# Соответствует имени class-map в настройках ESR

Cisco-AVPair = "subscriber:traffic-class=<CLASS_MAP>",

# Действие, которое применяет ESR к трафику (permit, deny, redirect)

Cisco-AVPair = "subscriber:filter-default-action=<ACTION>",

# Возможность прохождения IP потоков (enabled-uplink, enabled-downlink, enabled, disabled)

Cisco-AVPair = "subscriber:flow-status=<STATUS>"

В файл clients.conf нужно добавить подсеть, в которой находится ESR:

client ESR {

ipaddr = <SUBNET>

secret = <RADIUS_KEY>

}

Шаг 2. Настройка ESR - нужно сконфигурировать:

radius-server host <IP_ADDRESS>

key ascii-text <RADIUS_KEY>

exit

aaa radius-profile bras_radius

radius-server host <IP_ADDRESS>

exit

das-server das

key ascii-text <RADIUS_KEY>

exit

aaa das-profile bras_das

das-server das

exit

ip access-list extended user_acl

rule 1

action permit

match protocol any

match source-address any

match destination-address any

enable

exit

exit

subscriber-control

aaa das-profile bras_das

aaa sessions-radius-profile bras_radius

nas-ip-address <IP_ADDRESS>

session mac-authentication

default-service default-action redirect <URL>

exit

enable

exit

На интерфейсах, для которых требуется работа BRAS настроить (для успешного запуска требуется как минимум один интерфейс):

service-subscriber-control {object-group <NAME> | any}

location <L2LOCATION>

!!! Настройка действие фильтрации по URL обязательно, а именно, необходимо настроить фильтрацию http-proxy на BRAS для неавторизованных пользователей:

1. Создаем локальный список URL (можно указать свои URL, на которые неавторизованные пользователи смогут проходить без авторизации и без редиректа, например локальные сервисы вашей сети и ваш сайт):

object-group url defaultserv

url http://eltex.nsk.ru

url http://ya.ru

url https://ya.ru

exit

2. Добавим действие фильтрации для локального списка URL в BRAS:

subscriber-control

default-service

filter-name local defaultserv

filter-action permit

end

Теперь неавторизированные пользователи будут иметь доступ к URL defaultserv без редирект, а при попытке пройти на другие сайты для них отработает редирект:

default-service

default-action redirect http://192.168.16.54:8080/eltex_portal/

Пример настройки:

Дано:

Шаг 1. Настройка FreeRADIUS - сервера:

подсеть с клиентами 10.10.0.0/16, подсеть для работы с FreeRADIUS сервером 192.168.16.140/23. Настраиваем FreeRADIUS сервер. В файл «clients.conf» добавляем строки:

client BRAS {

ipaddr = 192.168.16.140

secret = password

}

В файл «users» добавляем строки (вместо <MAC> нужно указать MAC адрес клиента):

"00-00-00-33-96-3D" Cleartext-Password := "00-00-00-33-96-3D"

User-Name = "Bras_user",

Session-Timeout = 259200,

Idle-Timeout = 259200,

Cisco-AVPair += "subscriber:policer-rate-in=1000",

Cisco-AVPair += "subscriber:policer-rate-out=1000",

Cisco-AVPair += "subscriber:policer-burst-in=188",

Cisco-AVPair += "subscriber:policer-burst-out=188",

Cisco-Account-Info = "AINTERNET"

INTERNET Cleartext-Password := "INTERNET"

User-Name = "INTERNET",

Cisco-AVPair = "subscriber:traffic-class=INTERNET",

Cisco-AVPair += "subscriber:filter-default-action=permit"

Для traffic-class в настройках сервиса нужно указать access-list из настроек ESR. Он нужен для определения какой трафик пользователя считать за трафик этого сервиса.

Шаг 2. Конфигурация ESR:

configure

object-group url defaultserv

url http://eltex.nsk.ru

url http://ya.ru

url https://ya.ru

exit

radius-server host 192.168.16.54

key ascii-text encrypted 8CB5107EA7005AFF

source-address 192.168.16.140

exit

aaa radius-profile bras_radius

radius-server host 192.168.16.54

exit

aaa radius-profile bras_radius_servers

radius-server host 192.168.16.54

exit

das-server das

key ascii-text encrypted 8CB5107EA7005AFF

exit

aaa das-profile bras_das

das-server das

exit

vlan 10

exit

ip access-list extended BYPASS

rule 1

action permit

match protocol udp

match source-address any

match destination-address any

match source-port 68

match destination-port 67

enable

exit

rule 2

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port 53

enable

exit

rule 3

exit

exit

ip access-list extended INTERNET

rule 1

action permit

match protocol any

match source-address any

match destination-address any

enable

exit

exit

ip access-list extended WELCOME

rule 10

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port 443

enable

exit

rule 20

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port 8443

enable

exit

rule 30

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port 80

enable

exit

rule 40

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port 8080

enable

exit

exit

subscriber-control

aaa das-profile bras_das

aaa sessions-radius-profile bras_radius

aaa services-radius-profile bras_radius_servers

nas-ip-address 192.168.16.140

session mac-authentication

bypass-traffic-acl BYPASS

default-service

class-map BYPASS

filter-name local defaultserv

filter-action permit

default-action redirect http://192.168.16.54/eltex_portal

session-timeout 121

exit

enable

exit

bridge 10

vlan 10

ip firewall disable

ip address 10.10.0.1/16

ip helper-address 192.168.16.54

service-subscriber-control any

location USER

protected-ports

protected-ports exclude vlan

enable

exit

interface gigabitethernet 1/0/2

ip firewall disable

ip address 192.168.16.140/23

exit

interface gigabitethernet 1/0/3.10

bridge-group 10

ip firewall disable

exit

interface gigabitethernet 1/0/4

ip firewall disable

ip address 30.30.30.2/24

exit

interface tengigabitethernet 1/0/1

ip firewall disable

exit

interface tengigabitethernet 1/0/1.10

bridge-group 10

exit

interface tengigabitethernet 1/0/1.20

ip firewall disable

ip address 20.20.20.1/24

exit

interface tengigabitethernet 1/0/1.30

bridge-group 10

exit

interface tengigabitethernet 1/0/1.40

bridge-group 10

exit

nat source

ruleset factory

to interface gigabitethernet 1/0/2

rule 10

description "replace 'source ip' by outgoing interface ip address"

match protocol any

match source-address any

match destination-address any

action source-nat interface

enable

exit

exit

ip route 0.0.0.0/0 192.168.16.145

ip telnet server

Создаем порт

object-group service HTTP

port-range 8080

exit

Создаем IP адреса аплинка и сервера, до которого планируем пробросить порт

object-group network UPLINK

ip address-range X.X.X.X - где X.X.X.X белый IP маршрутизатора без маски

exit

object-group network SERVER

ip address-range Y.Y.Y.Y где Y.Y.Y.Y белый IP серввера без маски

exit

Объявляем зоны безопасности

security zone untrusted

exit

security zone trusted

exit

Создаем бридж (нужно, если планируем использовать одну серую сеть на нескольких портах)

bridge 1

vlan 2 (опционально)

security-zone trusted

ip address Y.Y.Y.Y/24

enable

exit

interface gigabitethernet 1/0/1

description "UPLINLK"

security-zone untrusted

ip address X.X.X.X/n -где n – размер маски подсети белой подсети

exit

interface gigabitethernet 1/0/2

mode switchport

security-zone trusted

switchport access vlan 2 (опционально, если этот vlan был объявлен в bridge 1)

exit

Настроим firewall для прохождения трафика к серверу по порту 8080

security zone-pair untrusted trusted

rule 1

action permit

match protocol tcp

match destination-address SERVER

match destination-port HTTP

enable

exit

exit

Создадим правило, разрешающее любой исходящий трафик из локальной сети в сторону интернета

security zone-pair trusted untrusted

rule 1

action permit

match protocol any

match source-address any

match destination-address any

enable

exit

exit

Создадим правило, позволяющее прохождение локального трафика без ограничений.

security zone-pair trusted trusted

rule 1

action permit

match protocol any

match source-address any

match destination-address any

enable

exit

exit

- Если в будущем планируются какие любо ограничения локального трафика, рекомендуется задать номер правила побольше, например 10, чтобы правила, создаваемые в будущем, можно было легко поставить приоритетом выше или ниже только что созданного правила.

Создадим пул адресов, на который будет транслироваться трафик

nat destination

pool SERVER

ip address Y.Y.Y.Y

exit

*Если необходимо обращаться на белый IP по одному порту (например 8080), но в локальной сети попадать на сервер на другой порт (например 80), в пуле нужно указать номер порта назначения.

Если требуется пробросить порт симметрично, то писать «ip port 80» нужно

pool SERVER

ip address Y.Y.Y.Y

ip port 80

exit

Создадим правило проброса портов

*Для проброса tcp и udp портов с одинаковым значением придется создать два отдельных правила для tcp и udp соответственно.

ruleset DNAT

from zone untrusted

rule 1

match protocol tcp

match destination-address UPLINK

match destination-port HTTP

action destination-nat pool SERVER

enable

exit

Настроим исходящий NAT

nat source

ruleset factory

to zone untrusted

rule 1

action source-nat interface

enable

exit

exit

exit

access

Данной командой определяется уровень доступа по протоколу SNMPv3.

Использование отрицательной формы команды (no) устанавливает значение по умолчанию.

Синтаксис

access <TYPE>

no access

Параметры

<TYPE> – уровень доступа:

- ro – доступ только для чтения;

- rw – доступ для чтения и записи.

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-USER

Пример

1. esr(config-snmp-user)# access rw

authentication access

Данной командой определяется режим безопасности.

Использование отрицательной формы команды (no) отключает аутентификацию.

Синтаксис

authentication access <TYPE>

no authentication access

Параметры

<TYPE> – режим безопасности:

- auth – используется только аутентификация;

- priv – используется аутентификация и шифрование данных.

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-USER

Пример

authentication algorithm

Данная команда определяет алгоритм аутентификации SNMPv3-запросов.

Использование отрицательной формы команды (no) отключает аутентификацию.

Синтаксис

authentication algorithm <ALGORITHM>

no authentication algorithm

Параметры

<ALGORITHM> – алгоритм шифрования:

- md5 – пароль шифруется по алгоритму md5;

- sha1 – пароль шифруется по алгоритму sha1.

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-USER

Пример

authentication key

Данная команда устанавливает пароль для аутентификации SNMPv3-запросов.

Использование отрицательной формы команды (no) удаляет пароль.

Синтаксис

authentication key ascii-text { <CLEAR-TEXT> | encrypted <ENCRYPTED-TEXT> }

no authentication key

Параметры

<CLEAR-TEXT> – пароль, задаётся строкой от 8 до 16 символов;

encrypted – при указании команды задается зашифрованный пароль:

<ENCRYPTED-TEXT> – зашифрованный пароль размером от 8 байт до 16 байт (от 16 до 32 символов) в шестнадцатеричном формате (0xYYYY...) или (YYYY...).

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-USER

Пример

client-list

Данной командой активируется фильтрация и устанавливается профиль IP-адресов, с которых могут приниматься SNMPv3 пакеты с данным именем SNMPv3 пользователя.

Использование отрицательной формы команды (no) деактивирует фильтрацию принимаемых SNMPv3-пакетов.

Синтаксис

[no] client-list <NAME>

Параметры

<NAME> – имя ранее сознанной object-group, задается строкой до 31 символа.

Значение по умолчанию

Ограничения отключены.

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-USER

Пример

community

Данной командой определяется SNMP-community для отправки уведомлений на удаленный сервер.

Использование отрицательной формы команды (no) удаляет значение community.

Синтаксис

community <COMMUNITY>

no community

Параметры

<COMMUNITY> – сообщество для доступа по протоколу SNMP, задается строкой длинной [1..128] символа;

Значение по умолчанию

community – не задано.

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-HOST

Пример

ip address

Данной командой активируется фильтрация и устанавливается IP-адрес, которому предоставлен доступ к маршрутизатору под данным SNMPv3-пользователем.

Использование отрицательной формы команды (no) деактивирует фильтрацию принимаемых SNMPv3–пакетов.

Синтаксис

[no] ip address <ADDR>

Параметры

<ADDR> – IP-адрес клиента, которому предоставлен доступ, задаётся в виде AAA.BBB.CCC.DDD, где каждая часть принимает значения [0..255];

Значение по умолчанию

Ограничения отключены.

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-USER

Пример

ipv6 address

Данной командой активируется фильтрация и устанавливается IPv6-адрес, которому предоставлен доступ к маршрутизатору под данным SNMPv3-пользователем.

Использование отрицательной формы команды (no) деактивирует фильтрацию принимаемых SNMPv3–пакетов.

Синтаксис

[no] ipv6 address <IPV6-ADDR>

Параметры

<IPV6-ADDR> – IPv6-адрес клиента, задаётся в виде X:X:X:X::X, где каждая часть принимает значения в шестнадцатеричном формате [0..FFFF].

Значение по умолчанию

Отключено.

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-USER

Пример

enable

Данной командой активируется SNMPv3-пользователь.

Использование отрицательной формы команды (no) деактивирует SNMPv3-пользователя.

Синтаксис

[no] enable

Параметры

Команда не содержит параметров.

Значение по умолчанию

Отключено.

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-USER

Пример

oid-tree

Данной командой устанавливается OID и действие применяемое к нему (разрешить/запретить). Более длинные OID имеют преимущество.

OID указывается в цифровой нотации.

Использование отрицательной формы команды (no) удаляет запись oid-tree.

Синтаксис

oid-tree <OID> <ACTION>

no oid-tree <OID>

Параметры

<OID> – OID, задаётся строкой до 255 символов;

<ACTION> – действие, применяемое к OID

- excluded – запретить использование OID;

- included – разрешить использование OID.

Значение по умолчанию

Разрешено.

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-VIEW

Пример

port

Данной командой определяется порт коллектора SNMP уведомлений на удаленном сервере.

Использование отрицательной формы команды (no) устанавливает значение по умолчанию.

Синтаксис

port <PORT>

no port

Параметры

<PORT> – номер UDP-порта, указывается в диапазоне [1..65535].

Значение по умолчанию

162

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-HOST

Пример

privacy algorithm

Данная команда определяет алгоритм шифрования передаваемых данных.

Использование отрицательной формы команды (no) отключает шифрование.

Синтаксис

privacy algorithm <ALGORITHM>

no privacy algorithm

Параметры

<ALGORITHM> – алгоритм шифрования:

- aes128 – использовать алгоритм шифрования AES-128;

- des – использовать алгоритм шифрования DES.

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-USER

Пример

privacy key

Данная команда устанавливает пароль для шифрования передаваемых данных.

Использование отрицательной формы команды (no) удаляет пароль.

Синтаксис

privacy key ascii-text { <CLEAR-TEXT> | encrypted <ENCRYPTED-TEXT> }

no privacy key

Параметры

<CLEAR-TEXT> – пароль, задаётся строкой от 8 до 16 символов;

<ENCRYPTED-TEXT> – зашифрованный пароль размером от 8 байт до 16 байт (от 16 до 32 символов) в шестнадцатеричном формате (0xYYYY...) или (YYYY...).

Необходимый уровень привилегий

15

Командный режим

CONFIG-SNMP-USER

Пример

rmon collection statistics

Данная команда включается сохранение RMON-статистики для физического интерфейса.

Использование отрицательной формы команды (no) отключается сохранение RMON-статистики для физического интерфейса.

Синтаксис

rmon collection statistics <INDEX> owner <OWNER>

no rmon collection statistics

Параметры

<INDEX> – RMON-интекс данного интерфейса;

<OWNER> – текстовое поле длинной [1..127] символов описывающее владельца создавшего данный процесс.

Необходимый уровень привилегий

10

Командный режим

CONFIG-GI

CONFIG-TE

Пример

snmp-server

Данной командой включается SNMP-сервер как в глобальной таблице маршрутизации так и во всех созданных VRF.

Использование отрицательной формы команды (no) выключает SNMP-сервер.

Синтаксис

[no] snmp-server

Параметры

Команда не содержит параметров.

Значение по умолчанию

Выключен.

Необходимый уровень привилегий

15

Командный режим

CONFIG

Пример

snmp-server community

Данной командой определяется сообщество для доступа по протоколу SNMP.

Использование отрицательной формы команды (no) удаляет настройки сообщества.

Синтаксис

[no] snmp-server community <COMMUNITY> [ <TYPE> ] [ { <ADDR> | <IPV6-ADDR> } ] [client-list <OBJ-GROUP-NETWORK-NAME> ] [ <VERSION> ] [ view <VIEW-NAME> ] [ vrf <VRF> ]

Параметры

<COMMUNITY> – сообщество для доступа по протоколу SNMP, задается строкой длинной [1..128] символа;

<TYPE> – уровень доступа:

- ro – доступ только для чтения;

- rw – доступ для чтения и записи.

<ADDR> – IP-адрес клиента, которому предоставлен доступ, задаётся в виде AAA.BBB.CCC.DDD, где каждая часть принимает значения [0..255].

<IPV6-ADDR> – IPv6-адрес клиента, задаётся в виде X:X:X:X::X, где каждая часть принимает значения в шестнадцатеричном формате [0..FFFF].

<OBJ-GROUP-NETWORK-NAME> – имя профиля IP-адресов, от которых обрабатываются snmp-запросы, задаётся строкой до 31 символа.

<VERSION> – версия snmp, поддерживаемая данным community, принимает значения v1 или v2c.

<VIEW-NAME> – имя SNMP view профиля, на основании которого обеспечивается доступ к OID.

<VRF> – имя экземпляра VRF, из которого будет разрешен доступ, задается строкой до 31 символа.

Необходимый уровень привилегий

15

Командный режим

CONFIG

Пример

snmp-server contact

Данной командой устанавливается значение переменной SNMP, содержащей контактную информацию (по умолчанию не определена). Для удобства в параметрах можно указать ответственного за данное оборудование, например, его фамилию.

Использование отрицательной формы команды (no) удаляет значение переменной SNMP, содержащей контактную информацию.

Синтаксис

[no] snmp-server contact <CONTACT>

Параметры

<CONTACT> – контактная информация, задаётся строкой до 255 символов.

Необходимый уровень привилегий

15

Командный режим

CONFIG

Пример

snmp-server dscp

Команда задаёт значение кода DSCP для использования в IP-заголовке исходящих пакетов SNMP-сервера.

Использование отрицательной формы команды (no) устанавливает значение DSCP по умолчанию.

Синтаксис

snmp-server dscp <DSCP>

no snmp-server dscp

Параметры

<DSCP> – значение кода DSCP, принимает значения в диапазоне [0..63].

Значение по умолчанию

61

Необходимый уровень привилегий

10

Командный режим

CONFIG

Пример

snmp-server enable traps

Данная команда разрешает отправку всех типов SNMP-уведомлений.

Использование отрицательной формы команды (no) отменяет разрешение отправки всех типов SNMP-уведомлений.

Синтаксис

[no] snmp-server enable traps

Параметры

Отсутствуют.

Необходимый уровень привилегий

10

Командный режим

CONFIG

Пример

snmp-server enable traps config

Данная команда разрешает отправку SNMP-уведомлений об операциях с конфигурацией.

Использование отрицательной формы команды (no) отменяет разрешение отправки указанных типов уведомлений.

Синтаксис

[no] snmp-server enable traps config [ <ACT> ]

Параметры

<ACT> – трапы фактов изменения конфигурации:

- commit – применение изменения конфигурации;

- confirm – подтверждение изменения конфигурации.

Без указания ключа <ACT> – активируется отправка всех трапов данной группы.

Необходимый уровень привилегий

10

Командный режим

CONFIG

Пример

snmp-server enable traps entity

Данная команда разрешает отправку SNMP-уведомлений об операциях с running-config.

Использование отрицательной формы команды (no) отменяет разрешение отправки указанных типов уведомлений.

Синтаксис

[no] snmp-server enable traps entity [ <ENT> ]

Параметры

<ENT> – типы фильтров параметров окружения:

- config-change – информация о операциях с running-config.

Без указания ключа <ENT> – активируется отправка всех трапов данной группы.

Необходимый уровень привилегий

10

Командный режим

CONFIG

Пример

snmp-server enable traps entity-sensor

Данная команда разрешает отправку SNMP-уведомлений об изменении параметров окружения.

Использование отрицательной формы команды (no) отменяет разрешение отправки указанных типов уведомлений.

Синтаксис

[no] snmp-server enable traps entity-sensor [ <ENT> ]

Параметры

<ENT> – типы фильтров параметров окружения:

- threshold – информация о срабатывании пересечения пороговых значений.

Без указания ключа <ENT> – активируется отправка всех трапов данной группы.

Необходимый уровень привилегий

10

Командный режим

CONFIG

Пример

snmp-server enable traps environment

Данная команда разрешает отправку SNMP-уведомлений об изменении параметров окружения.

Использование отрицательной формы команды (no) отменяет разрешение отправки указанных типов уведомлений.

Синтаксис