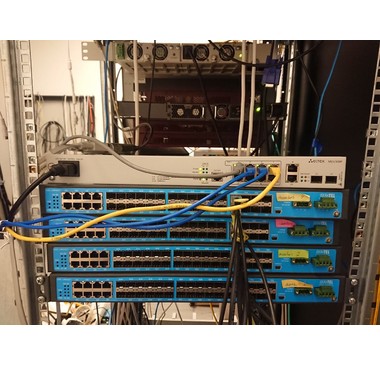

MES2308P Eltex | Коммутатор 8 портов 1G с PoE, 2 порта 1G, 2 порта SFP

MES2308P

Управляемый стекируемый коммутатор уровня L3: 8х10/100/1000BASE-T (RJ-45) PoE/PoE+, 2х10/100/1000BASE-T (RJ-45), 2х1000BASE-X (SFP), RS-232/RJ-45

Общие параметры MES2308P Eltex

| Кол-во портов UPLINK | 4 |

| Особенности | PoE |

| Уровень коммутатора | L3 |

| MAC таблица | 16K |

| Кол-во портов DOWNLINK | 8 |

| Скорость DOWNLINK | 1G |

| Установка в стойку | 1U |

| Разъем для АКБ | – |

| PoE | + |

| Кол-во устройств в стеке | 8 |

| Питание | AC |

| Тип UPLINK | 1G |

| В реестре Минпромторга (ТОРП) | Да |

| Тип DOWNLINK | RJ-45 |

| Размер коробки ШхВхГ, мм | 520 x 85 x 270 |

| Вес брутто, кг | 3.44 |

MES2308P Eltex коммутатор доступа PoE

Управляемый стекируемый коммутатор уровня L2+ с 10 портами 10/100/1000BASE-T (RJ-45). 8 портов PoE/PoE+ и 2 порта 1000BASE-X (SFP).

Коммутатор осуществляет подключение конечных пользователей к сети крупных предприятий, предприятий малого и среднего бизнеса и к сетям операторов связи с помощью интерфейсов Gigabit Ethernet.

Функциональные возможности коммутатора обеспечивают физическое стекирование, поддержку виртуальных локальных сетей, многоадресных групп рассылки и расширенные функции безопасности.

Ключевые характеристики:

- Пропускная способность 24 Гбит/c

- Неблокируемая коммутационная матрица

- Коммутатор L3

- Стекирование до 8 устройств

- Поддержка Multicast (IGMP snooping, MVR)

- Расширенные функции безопасности (L2-L4 ACL, IP Source address guard, Dynamic ARP Inspection и др.)

- Доступны модификации AC и DC

- 8х10/100/1000BASE-T (RJ-45) PoE/PoE+

- 2х10/100/1000BASE-T (RJ-45)

- 2х1000BASE-X (SFP)

- 1хКонсольный порт RS-232 (RJ-45)

- Пропускная способность - 24 Гбит/с

- Производительность на пакетах длиной 64 байта1 - 17,7 MPPS

- Объем буферной памяти - 1,5 Мбайт

- Объем ОЗУ (DDR3) - 512 Мбайт

- Объем ПЗУ (RAW NAND) - 512 Мбайт

- Таблица MAC-адресов - 16384

- Количество ARP-записей2 - 820

- Таблица VLAN - 4094

- Количество L2 Multicast-групп - 2047

- Количество правил SQinQ - 958 (ingress/egress)

- Количество правил ACL - 958

- Количество маршрутов L3 IPv4 Unicast3 - 816

- Количество маршрутов L3 IPv6 Unicast3 - 210

- Количество маршрутов L3 IPv4 Multicast (IGMP Proxy, PIM)3 - 412

- Количество маршрутов L3 IPv6 Multicast (IGMP Proxy, PIM)3 - 103

- Количество VRRP-маршрутизаторов - 255

- Максимальный размер ECMP-групп - 8

- Количество VRF - 16 (включая VRF по умолчанию)

- Количество L3-интерфейсов - 130

- Link Aggregation Groups (LAG) - 48, до 8 портов в одном LAG

- Качество обслуживания QoS - 8 выходных очередей для каждого порта

- Поддержка Jumbo-фреймов - Максимальный размер пакетов 10 240 байт

- Стекирование - 8 устройств

- Защита от блокировки очереди (HOL)

- Поддержка обратного давления (Back Pressure)

- Поддержка Auto MDI/MDIX

- Поддержка сверхдлинных кадров (Jumbo Frames)

- Управление потоком (IEEE 802.3X)

- Зеркалирование портов (SPAN, RSPAN)

- Независимый режим обучения в каждой VLAN

- Поддержка многоадресной рассылки (MAC Multicast Support)

- Регулируемое время хранения MAC-адресов

- Статические записи MAC (Static MAC Entries)

- Логирование событий MAC Flapping

- Поддержка Voice VLAN

- Поддержка 802.1Q

- Поддержка Q-in-Q

- Поддержка Selective Q-in-Q

- Поддержка GVRP

- Поддержка профилей Multicast

- Поддержка статических Multicast-групп

- Поддержка IGMP Snooping v1,2,3

- Поддержка IGMP Snooping Fast Leave на основе порта/хоста

- Поддержка Pim-Snooping

- Поддержка функции IGMP proxy-report

- Поддержка авторизации IGMP через RADIUS

- Поддержка MLD Snooping v1,2

- Поддержка IGMP Querier

- Поддержка MVR

- Поддержка STP (Spanning Tree Protocol, IEEE 802.1d)

- Поддержка RSTP (Rapid Spanning Tree Protocol, IEEE 802.1w)

- Поддержка MSTP (Multiple Spanning Tree, IEEE 802.1s)

- Поддержка STP Multiprocess

- Поддержка PVSTP+

- Поддержка RPVSTP+

- Поддержка Spanning Tree Fast Link option

- Поддержка STP Root Guard

- Поддержка STP Loop Guard

- Поддержка BPDU Filtering

- Поддержка STP BPDU Guard

- Поддержка Loopback Detection (LBD) на основе VLAN

- Поддержка ERPS (G.8032v2)

- Поддержка Flex-link

- Поддержка Private VLAN, Private VLAN Trunk

- Поддержка Layer 2 Protocol Tunneling (L2PT)

- Статические IP-маршруты

- Протоколы динамической маршрутизации RIPv2, OSPFv2, OSPFv3, IS-IS (IPv4 Unicast), BGP4 (IPv4 Unicast, IPv4 Multicast, IPv6 Unicast)

- Поддержка протокола BFD (для BGP)

- Address Resolution Protocol (ARP)

- Поддержка Proxy ARP

- Поддержка маршрутизации на основе политик - Policy-Based Routing (IPv4)

- Поддержка протокола VRRP

- Протоколы динамической маршрутизации мультикаста PIM SM, PIM DM, IGMP Proxy, MSDP

- Балансировка нагрузки ECMP

- Поддержка функции IP Unnumbered

- Поддержка VRF Lite

- Создание групп LAG

- Объединение каналов с использованием LACP

- Поддержка LAG Balancing Algorithm

- Поддержка Multi-Switch Link Aggregation Group (MLAG)

- Функциональность IPv6 Host

- Совместное использование IPv4, Ipv6

- Виртуальное тестирование кабеля (VCT)

- Диагностика оптического трансивера

- Green Ethernet

- Защита от несанкционированных DHCP-серверов (DHCP Snooping)

- Опция 82 протокола DHCP

- IP Source Guard

- Dynamic ARP Inspection

- First Hop Security

- Поддержка sFlow

- Проверка подлинности на основе MAC-адреса, ограничение количества MAC адресов, статические MAC-адреса

- Проверка подлинности по портам на основе 802.1x

- Guest VLAN

- Система предотвращения DoS-атак

- Сегментация трафика

- Фильтрация DHCP-клиентов

- Предотвращение атак BPDU

- Фильтрация NetBIOS/NetBEUI

- PPPoE Intermediate Agent

- L2-L3-L4 ACL (Access Control List)

- Поддержка Time-Based ACL

- IPv6 ACL

- ACL на основе:

- Порта коммутатора

- Приоритета 802.1p

- VLAN ID

- EtherType

- DSCP

- Типа протокола

- Номера порта TCP/UDP

- Содержимого пакета, определяемого пользователем (User Defined Bytes)

- Статистика QoS

- Ограничение скорости на портах (shaping, policing)

- Поддержка класса обслуживания 802.1p

- Поддержка Storm Control для различного трафика (broadcast, multicast, unknown unicast)

- Управление полосой пропускания

- Обработка очередей по алгоритмам Strict Priority/Weighted Round Robin (WRR)

- Три цвета маркировки

- Назначение меток CoS/DSCP на основании ACL

- Настройка приоритета 802.1p для VLAN управления

- Перемаркировка DSCP to CoS, CoS to DSCP

- Назначение VLAN на основании ACL

- Назначение меток 802.1p, DSCP для протокола IGMP

- 802.3ah Ethernet Link OAM

- 802.1ag Connectivity Fault Management (CFM)

- 802.3ah Unidirectional Link Detection (протокол обнаружения однонаправленных линков)

- Загрузка и выгрузка конфигурационного файла по TFTP/SCP/SFTP

- Перенаправление вывода команд CLI в произвольный файл на ПЗУ

- Протокол SNMP

- Интерфейс командной строки (CLI)

- Web-интерфейс

- Syslog

- SNTP (Simple Network Time Protocol)

- NTP (Network Time Protocol)

- Traceroute

- LLDP (802.1ab) + LLDP MED

- Возможность обработки трафика управления с двумя заголовками 802.1Q

- Поддержка авторизации вводимых команд с помощью сервера TACACS+

- Управление контролируемым доступом – уровни привилегий для пользователей

- Блокировка интерфейса управления

- Локальная аутентификация

- Фильтрация IP-адресов для SNMP

- Клиент RADIUS, TACACS+ (Terminal Access Controller Access Control System)

- Функция Change of Authorization (CoA)

- Сервер Telnet, сервер SSH

- Клиент Telnet, клиент SSH

- Удаленный запуск команд посредством SSH

- Поддержка SSL

- Поддержка макрокоманд

- Журналирование вводимых команд

- Системный журнал

- Автоматическая настройка DHCP

- DHCP Relay (Option 82)

- DHCP Option 12

- DHCPv6 Relay, DHCPv6 LDRA (Option 18,37)

- Сервер DHCP

- Добавление тега PPPoE Circuit-ID

- Команды отладки

- Механизм ограничения трафика в сторону CPU

- Шифрование пароля

- Восстановление пароля

- Ping (поддержка IPv4/IPv6)

- Сервер DNS (Resolver)

- Статистика интерфейсов

- Удаленный мониторинг RMON/SMON

- Поддержка IP SLA

- Мониторинг загрузки CPU по задачам и по типу трафика

- Мониторинг загрузки оперативной памяти (RAM)

- Мониторинг температуры

- Мониторинг TCAM

- RFC 1065, 1066, 1155, 1156, 2578 MIB Structure

- RFC 1212 Concise MIB Definitions

- RFC 1213 MIB II

- RFC 1215 MIB Traps Convention

- RFC 1493, 4188 Bridge MIB

- RFC 1157, 2571-2576 SNMP MIB

- RFC 1901-1908, 3418, 3636, 1442, 2578 SNMPv2 MIB

- RFC 1271,1757, 2819 RMON MIB

- RFC 2465 IPv6 MIB

- RFC 2466 ICMPv6 MIB

- RFC 2737 Entity MIB

- RFC 4293 IPv6 SNMP Mgmt Interface MIB

- Private MIB

- RFC 3289 DIFFSERV MIB

- RFC 2021 RMONv2 MIB

- RFC 1398, 1643, 1650, 2358, 2665, 3635 Ether-like MIB

- RFC 2668 802.3 MAU MIB

- RFC 2674, 4363 802.1p MIB

- RFC 2233, 2863 IF MIB

- RFC 2618 RADIUS Authentication Client MIB

- RFC 4022 MIB для TCP

- RFC 4113 MIB для UDP

- RFC 2620 RADIUS Accounting Client MIB

- RFC 2925 Ping & Traceroute MIB

- RFC 768 UDP

- RFC 791 IP

- RFC 792 ICMPv4

- RFC 2463, 4443 ICMPv6

- RFC 4884 Extended ICMP для поддержки сообщений Multi-Part

- RFC 793 TCP

- RFC 2474, 3260 Определение поля DS в заголовке IPv4 и IPv6

- RFC 1321, 2284, 2865, 3580, 3748 Extensible Authentication Protocol (EAP)

- RFC 2571, RFC2572, RFC2573, RFC2574 SNMP

- RFC 826 ARP

- RFC 854 Telnet

- МЭК 61850

- Питание:

- 170 - 264 В АС, 50-60 Гц

- 36-72В DC

- Максимальная потребляемая мощность (с учётом нагрузки PoE):

- MES2308P AC: 275 Вт

- MES2308P DC: 280 Вт

- Бюджет PoE - 240 Вт

- Тепловыделение:

- MES2308P AC: 35 Вт

- MES2308P DC: 40 Вт

- Аппаратная поддержка Dying Gasp - нет

- Рабочая температура окружающей среды:

- от -20 до +50°С АС

- от -20 до +45°С DC

- Температура хранения - от -50 до +70°С

- Рабочая влажность - не более 80%

- Пассивное охлаждение

- Исполнение 19", 1U

- Размеры (ШхВхГ), мм: 430x44x158

- Вес:

- 2,55 кг AC

- 2,35 кг DC

1 Значения указаны для односторонней передачи

2 Для каждого хоста в ARP-таблице создается запись в таблице маршрутизации

3 Маршруты IPv4/IPv6 Unicast/Multicast используют общие аппаратные ресурсы

4 Поддержка протокола BGP предоставляется по лицензии

ЕРРРП (ТОРП)

ЕРРРП (ТОРП)

.jpg)