MES7048 Eltex | Коммутатор 48 портов SFP+, 6 портов QSFP+

MES7048

MES7048 - это высокопроизводительный 10Gbit L3 коммутатор уровня агрегации/ядра с пропускной способностью 2,15 Тб/сек. Обладает большим набором 10G портов и uplink портами 40G/100G. Может использоваться в качестве коммутатора ядра сети крупного оператора или как ToR в сетях ЦОД. Для подключения доступно 48 x 10GBASE-R (SFP+)/1000BASE-X (SFP) и 6 x 40GBASE-SR4/LR4 (QSFP+) / 100GBASE-SR4/LR4 (QSFP28).

Общие параметры MES7048 Eltex

| Кол-во портов UPLINK | 6 |

| Особенности | – |

| Уровень коммутатора | L3 |

| MAC таблица | 294К |

| Кол-во портов DOWNLINK | 48 |

| Скорость DOWNLINK | 10G |

| Установка в стойку | 1U |

| Разъем для АКБ | – |

| PoE | – |

| Кол-во устройств в стеке | 8 |

| Питание | 2 смен.БП |

| Тип UPLINK | 100G |

| В реестре Минпромторга (ТОРП) | Да |

| Тип DOWNLINK | SFP+ |

| Размер коробки ШхВхГ, мм | 440 x 44 x 447 |

| Вес брутто, кг | 6.35 |

MES7048 - это высокопроизводительный 10Gbit L3 коммутатор уровня агрегации/ядра с пропускной способностью 2,15 Тб/сек. Обладает большим набором 10G портов и uplink портами 40G/100G. Может использоваться в качестве коммутатора ядра сети крупного оператора или как ToR в сетях ЦОД. Для подключения доступно 48 x 10GBASE-R (SFP+)/1000BASE-X (SFP) и 6 x 40GBASE-SR4/LR4 (QSFP+) / 100GBASE-SR4/LR4 (QSFP28).

- Пропускная способность 2,15 Тбит/с

- Неблокируемая коммутационная матрица

- 48 портов 10G + порты 40G/100G

- Front-to-Back вентиляция

- Стекирование до 8 устройств

- Резервирование источников питания

- Дублированная система вентиляции

Порты коммутаторов поддерживают работу на скоростях 1 Гбит/с (SFP), 10 Гбит/с (SFP+), 40 Гбит/с (QSFP+) и 100 Гбит/с (QSFP28). Неблокируемая коммутационная матрица позволяет осуществлять корректную обработку пакетов при максимальной нагрузке, сохраняя при этом минимальные и предсказуемые задержки для всех типов трафика. Схема вентиляции front-to-back обеспечивает эффективное охлаждение при использовании устройств в условиях современных ЦОД.

Надежность коммутаторов MES7048 обеспечена за счет резервирования источников питания и системы охлаждения и развитой системы мониторинга аппаратной части устройств. Коммутаторы имеют возможность горячей замены модулей питания и вентиляционных модулей, обеспечивая бесперебойное функционирование сети оператора.

- 1x10/100/1000BASE-T (ООВ);

- 48x10GBASE-R (SFP+)/1000BASE-X (SFP);

- 6x40GBASE-SR4/LR4 (QSFP+) / 100GBASE-SR4/LR4 (QSFP28)

- 1xUSB 2.0

- 1хКонсольный порт RS-232 (RJ-45)

- Пропускная способность - 2,15 Тбит/с

- Производительность на пакетах длиной 64 байта1 - 1449 MPPS

- Объем буферной памяти - 16 Мбайт

- Объем ОЗУ (DDR3) - 4 Гбайт

- Объем ПЗУ (SATA SSD) - 8 Гбайт

- Таблица MAC-адресов - 294912

- Количество ARP-записей - 6144

- Таблица VLAN - 4094

- Количество L2 Multicast-групп - 2048

- Количество 802.1ad (QinQ) правил - 4090

- Количество правил ACL - 12276 (ingress)/1023 (egress)

- Количество IPv4-маршрутов2 - 16381

- Количество IPv6-маршрутов2 - 8192

- Количество VRRP-маршрутизаторов - 128

- Количество ECMP-групп - 512

- Количество L3-интерфейсов - 256

- Link Aggregation Groups (LAG) - 64, до 32 портов в одном LAG

- Количество Loopback-интерфейсов - 64

- Качество обслуживания QoS - 7 выходных очередей для каждого порта

- Размер Jumbo-фреймов - Максимальный размер пакетов 9394 байт

- Стекирование - 8 устройств

- Защита от блокировки очереди (HOL)

- Поддержка обратного давления (Back Pressure)

- Поддержка Auto MDI/MDIX

- Поддержка сверхдлинных кадров (Jumbo Frames)

- Управление потоком (IEEE 802.3x)

- Изоляция портов (Protected ports)

- Поддержка агрегирования каналов LAG

- Поддержка протокола LACP

- Поддержка различных методов балансировки трафика в LAG

- Поддержка многоадресной рассылки (MAC Multicast Support)

- Статическая фильтрация MAC-адресов (Static MAC filtering)

- Блокировка порта/VLAN по MAC-фильтру

- Поддержка 802.1Q

- Поддержка GVRP

- Поддержка VLAN на основе MAC/IP

- Поддержка различных режимов работы порта с VLAN

- Поддержка Voice VLAN

- Независимый режим обучения в каждой VLAN

- Поддержка Private VLAN

- Поддержка Layer 2 Protocol Tunneling

- Поддержка IGMP Snooping v1,2,3

- Поддержка IGMP Snooping Fast Leave на основе хоста/порта

- Поддержка MLD Snooping v1,2

- Поддержка MGMD Snooping SSM

- Поддержка IGMP и MLD Snooping Querier

- Поддержка MVR

- Поддержка GMRP

- Статическая маршрутизация

- Inter VLAN маршрутизация

- Поддержка протоколов динамической маршрутизации RIP, OSPFv2, OSPFv3, BGP

- Поддержка Address Resolution Protocol (ARP)

- Поддержка Proxy ARP

- Поддержка маршрутизации на основе политик (Policy-Based Routing)

- Поддержка VRF

- Поддержка BFD

- Поддержка протокола VRRP

- Балансировка нагрузки ECMP

- Поддержка UDP Relay/IP Helper

- Поддержка ICMP Throttling

- Поддержка Loopback-интерфейсов

- Поддержка IPv6 Host

- Поддержка IPv6 DHCP Client (Statefull/Stateless)

- Поддержка DHCPv6 Server

- Совместное использование IPv4, Ipv6

- Поддержка ICMPv6 Throttling

- Поддержка протокола STP (Spanning Tree Protocol, IEEE 802.1d)

- Поддержка RSTP (Rapid Spaning Tree Protocol, IEEE 802.1w)

- Поддержка MSTP (Multiple Spanning Tree Protocol, IEEE 802.1s)

- Поддержка PVSTP+

- Поддержка RPVSTP+

- Поддержка Spanning Tree Fast Link option

- Поддержка STP Root Guard

- Поддержка STP Loop Guard

- Поддержка BPDU Filtering

- Поддержка STP BPDU Guard

- Поддержка Loopback Detection (LBD)

- Поддержка DHCP Snooping (IPv4 и IPv6)

- Поддержка IP Source Guard (IPv4 и IPv6)

- Поддержка Dynamic ARP Inspection

- Поддержка IPv6 RA Guard (Stateless)

- Проверка подлинности на основе MAC-адреса, ограничение количества MAC-адресов, статические MAC-адреса

- Проверка подлинности по портам на основе 802.1x

- Поддержка гостевых VLAN 802.1x

- Система предотвращения DoS-атак

- Сегментация трафика

- Защита от несанкционированных DHCP-серверов

- Фильтрация DHCP-клиентов

- Предотвращение атак BPDU

- Фильтрация NetBIOS/NetBEUI

- Поддержка L2-L3-L4 ACL (Access Control List)

- Поддержка Time-Based ACL

- Поддержка IPv6 ACL

- ACL на основе:

- MAC/IP/IPv6-адресов источника/назначения

- Порта коммутатора

- Приоритета 802.1p

- VLAN ID

- Ethertype

- TOS/DSCP/Preference

- Типа протокола

- Номера порта источника/назначения TCP/UDP

- Поддержка действий ACL:

- Назначение выходных очередей

- Перенаправление или зеркалирование трафика на конкретный порт

- Ограничение скорости потока соответствующих правил

- Генерация сообщений на определенное число попаданий пакетов под правило

- Статистика QoS по всем портам

- Ограничение скорости на портах (shaping, policing)

- Поддержка класса обслуживания 802.1p

- Поддержка режимов доверия интерфейса: IEEE 802.1p, IP DSCP

- Классификация и маппинг трафика на основе 802.1p и IP DSCP

- Поддержка Storm Control для различного трафика (broadcast, multicast, unknown unicast)

- Управление полосой пропускания интерфейса

- Управление полосой пропускания по отдельным очередям

- Строгая и взвешенная (WRR/WFQ) обработка очередей

- Управление сбросом очередей по алгоритмам Tail Drop и Weighted Random Early Detection (WRED)

- Назначение меток CoS/DSCP на основе классов

- Настройка автоматической VoIP Class of Service (CoS)

- Загрузка и выгрузка конфигурационного файла по TFTP/SCP/FTP/SFTP и через USB

- Загрузка и выгрузка файла ПО по TFTP/SCP/FTP/SFTP и через USB

- Поддержка протокола SNMPv1/2/3

- Интерфейс командной строки (CLI)

- Поддержка SSH-сервера

- Web-интерфейс

- Поддержка NETCONF

- Поддержка Syslog

- Поддержка SNTP (Simple Network Time Protocol)

- Поддержка утилит Traceroute/Ping

- Поддержка AAA

- Локальная аутентификация

- Поддержка авторизации команд

- Поддержка RADIUS, TACACS+

- Блокировка интерфейса управления

- Поддержка SSL

- Поддержка макрокоманд

- Журналирование вводимых команд

- Системный журнал

- Автоматическая настройка по DHCP

- Команды отладки

- Механизм ограничения трафика в сторону CPU

- Автодополнение команд

- Контекстная справка

- Шифрование паролей

- Списки контроля доступа управления

- Статистика интерфейсов

- Зеркалирование портов (SPAN)

- Удалённое зеркалирование портов (RSPAN)

- Поддержка удаленного мониторинга RMON/SMON

- Поддержка удаленного мониторинга sFlow

- Мониторинг загрузки CPU по задачам и по типу трафика

- Мониторинг загрузки оперативной памяти (RAM)

- Мониторинг температуры

- Поддержка LLDP (802.1ab) + LLDP MED

- Виртуальное тестирование кабеля (VCT)

- Диагностика оптического трансивера

- Поддержка Ethernet OAM

- Поддержка Connectivity Fault Management (CFM)

- Поддержка Unidirectional Link Detection (UDLD)

- Поддержка Layer-2 Protocol Tunneling (L2PT)

- Поддержка 802.1ad Double VLAN tagging (в соответствии с TR-101)

- Поддержка Quantized Congestion Notification (QCN)

- Поддержка Enhanced Transmission Selection (ETS)

- Поддержка Priority-Based Flow Control (PFC)

- Поддержка Data Center Bridging Exchange Protocol (DCBX)

- Поддержка MLAG (Virtual Port Channel)

- Поддержка FIP Snooping

- Поддержка ускоренной коммутации (Cut-through switching)

- Поддержка резервирования управляющего юнита (мастера)

- Управление по одному IP-адресу

- Автоматический выбор управляющего юнита (мастера)

- Автоматическое обновление ПО и конфигурации по всему стеку

- Горячая замена отдельных модулей стека

- Оффлайн конфигурирование отдельных модулей стека

- Стекирование до 8 юнитов в стеке

- IEEE 802.3 10BASE-T

- IEEE 802.3u 100BASE-T

- IEEE 802.3ab 1000BASE-T

- IEEE 802.3ac VLAN tagging

- IEEE 802.3ad Link aggregation

- IEEE 802.3ae 10GbE

- IEEE 802.3 Forward Error Correction (FEC) CL91

- IEEE 802.1ak Multiple Registration Protocol (MRP)

- IEEE 802.1as Timing and Synchronization for Time-Sensitive Applications in Bridged Local Area Networks

- IEEE 802.1s Multiple Spanning Tree compatibility

- IEEE 802.1w Rapid Spanning Tree compatibility

- IEEE 802.1D Spanning Tree Compatibility

- IEEE 802.1Q Virtual LANs with Port-based VLANs

- IEEE 802.1ad Double VLAN tagging (в соответствии с TR-101)

- IEEE 802.1ag Connectivity Fault Management (CFM)

- IEEE 802.3ah Operations, Administration and Maintenance (OAM)

- IEEE 802.1Qat Multiple Stream Reservation Protocol (MSRP)

- IEEE 802.1Qav Forwarding and Queuing Enhancements for Time-Sensitive Streams

- IEEE 801.1Qbb Priority-based Flow Control

- IEEE 802.1Qau Virtual bridged local area networks amendment 13: congestion notification (Draft 2.4)

- IEEE 802.1Qaz Enhanced transmission election for bandwidth sharing between traffic classes (Draft 2.4)

- IEEE 802.1v Protocol-based VLANs

- IEEE 802.1p Ethernet priority with user provisioning and mapping

- IEEE 802.1X Port-based authentication and supplicant support

- IEEE 802.3x Flow control

- IEEE 802.1AB Link Layer Discovery Protocol (LLDP)

- ANSI/TIA-1057 LLDP-Media Endpoint Discovery (MED)

- RFC 768 UDP

- RFC 783 TFTP

- RFC 791 IP

- RFC 792 ICMP

- RFC 793 TCP

- RFC 826 Ethernet ARP

- RFC 894 Transmissions of IP datagrams over Ethernet networks

- RFC 896 Congestion control in IP/TCP networks

- RFC 951 BootP

- RFC 1034 Domain names - concepts and facilities

- RFC 1035 Domain names - implementation and specification

- RFC 1321 Message digest algorithm

- RFC 1534 Interoperation between BootP and DHCP

- RFC 2021 Remote Network Monitoring Management Information base v2

- RFC 2030 Simple Network Time Protocol (SNTP) v4 for IPv4, IPv6, and OSI

- RFC 2131 DHCP Client/Server

- RFC 2132 DHCP options and BootP vendor extension

- RFC 2347 TFTP option extension

- RFC 2348 TFTP block size option

- RFC 2865 RADIUS client

- RFC 2866 RADIUS accounting

- RFC 2868 RADIUS attributes for tunnel protocol support

- RFC 2869 RADIUS Extensions

- RFC 3162 RADIUS and IPv6

- RFC 3164 The BSD syslog protocol

- RFC 3580 IEEE 802.1X RADIUS usage guidelines

- RFC 4541 IGMP Snooping and MLD Snooping

- RFC 5171 Unidirectional Link Detection (UDLD) Protocol

- RFC 5176 Dynamic Authorization Server

- RFC 5424 The Syslog Protocol

- RFC 1027 Using ARP to implement transparent subnet gateways (Proxy ARP)

- RFC 1256 ICMP router discovery messages

- RFC 1757, 2819 RMON MIB

- RFC 1765 OSPF database overflow

- RFC 1812 Requirements for IP version 4 routers

- RFC 1997 BGP Communities Attribute

- RFC 2082 RIP-2 MD5 authentication

- RFC 2131 DHCP relay

- RFC 2328 OSPFv2

- RFC 2370 OSPF Opaque LSA Option

- RFC 2385 Protection of BGP Sessions via the TCP MD5 Signature Option

- RFC 2453 RIP v2

- RFC 2545 BGP-4 Multiprotocol Extensions for IPv6 Inter-Domain Routing

- RFC 2918 Route refresh capability for BGP-4

- RFC 3021 Using 31-Bit Prefixes on IPv4 Point-to-Point Links

- RFC 3046 DHCP/BootP relay

- RFC 3101 The OSPF “not so stubby area” (NSSA) option

- RFC 3137 OSPF stub router advertisement

- RFC 3623 Graceful OSPF restart-

- RFC 3704 Unicast Reverse Path Forwarding (uRPF)

- RFC 3768 Virtual Router Redundancy Protocol (VRRP) version 2

- RFC 5187 OSPFv3 Graceful Restart

- RFC 5340 OSPF for IPv6

- RFC 5549 Advertising IPv4 Network Layer Reachability Information with an IPv6 Next Hop

- RFC 5798 Virtual Router Redundancy Protocol (VRRP) version 3

- RFC 5880 Bidirectional Forwarding Detection

- RFC 5881 BFD for IPv4 and IPv6 (Single Hop)

- RFC 6860 Hiding Transit-Only Networks in OSPF

- RFC 1981 Path MTU for IPv6

- RFC 2460 IPv6 Protocol Specification

- RFC 2464 IPv6 over Ethernet

- RFC 2711 IPv6 Router Alert

- RFC 3056 Connection of IPv6 Domains via IPv4 Clouds

- RFC 3315 Dynamic Host Configuration Protocol for IPv6 (DHCPv6)

- RFC 3484 Default Address Selection for IPv6

- RFC 3493 Basic Socket Interface for IPv6

- RFC 3513 Addressing Architecture for IPv6

- RFC 3542 Advanced Sockets API for IPv6

- RFC 3587 IPv6 Global Unicast Address Format

- RFC 3633 IPv6 Prefix Options for Dynamic Host Configuration Protocol (DHCP) version 6

- RFC 3736 Stateless DHCPv6

- RFC 4213 Basic Transition Mechanisms for IPv6

- RFC 4291 Addressing Architecture for IPv6

- RFC 4443 ICMPv6

- RFC 4861 Neighbor Discovery

- RFC 4862 Stateless Autoconfiguration

- RFC 6164 Using 127-bit IPv6 Prefixes on Inter-router Links

- RFC 6583 Operational Neighbor Discovery Problems

- RFC 854 Telnet

- RFC 855 Telnet Option Specifications

- RFC 1155 SMI v1

- RFC 1157 SNMP

- RFC 1212 Concise MIB definitions

- RFC 1867 HTML/2.0 forms with file upload extensions

- RFC 1901 Community-based SNMP v2

- RFC 1908 Coexistence between SNMP v1 and SNMP v2

- RFC 2068 HTTP/1.1 protocol as updated by draft-ietf-http-v11-spec-rev-03

- RFC 2271 SNMP Framework MIB

- RFC 2295 Transparent Content Negotiation

- RFC 2296 Remote Variant Selection; RSVA/1.0 State Management “Cookies”– draft-ietf-http-state-mgmt-05

- RFC 2576 Coexistence between SNMP v1, v2, and v3

- RFC 2578 SMI v2

- RFC 2579 Textual Conventions for SMI v2

- RFC 2580 Conformance statements for SMI v2

- RFC 2616 HTTP/1.1

- RFC 3410 Introduction and Applicability Statements for Internet Standard Management Framework

- RFC 3411 An Architecture for Describing SNMP Management Frameworks

- RFC 3412 Message Processing and Dispatching for SNMP

- RFC 3413 SNMP v3 Applications

- RFC 3414 User-Based Security Model for SNMP v3

- RFC 3415 View-Based Access Control Model for SNMP

- RFC 3416 Version 2 of the Protocol Operations for SNMP

- RFC 3417 Transport Mappings for SNMP

- RFC 3418 Management Information Base for SNMP

- RFC 6020 A Data Modeling Language for NETCONF

- RFC 6022 YANG Module for NETCONF Monitoring

- RFC 6242 Using the NETCONF Protocol over Secure Shell (SSH)

- RFC 6415 Web Host Metadata

- RFC 6536 NETCONF Access Control Model

- RFC 7223 YANG Data Model for Interface Management

- RFC 7277 YANG Data Model for IP Management

- RFC 7317 YANG Data Model for System Management

- RFC 2246: The TLS Protocol, version 1.0

- RFC 2818: HTTP over TLS

- RFC 3268: AES Cipher Suites for Transport Layer Security SSH 1.5 and 2.0

- RFC 4251: SSH Protocol Architecture

- RFC 4252: SSH Authentication Protocol

- RFC 4253: SSH Transport Layer Protocol

- RFC 4254: SSH Connection Protocol

- RFC 4716: SECSH Public Key File Format

- RFC 4419: Diffie-Hellman Group Exchange For The Ssh Transport Layer Protocol

- RFC 1858 Security Considerations for IP Fragment Filtering

- RFC 2474 Definition of the Differentiated Services Field (DS Field) in the IPv4 and IPv6 headers

- RFC 2475 An architecture for differentiated services

- RFC 2597 Assured forwarding Per Hop Behavior (PHB) group

- RFC 2697 Single-Rate Policing

- RFC 3246 An expedited forwarding PHB

- RFC 3260 New terminology and clarifications for DiffServ

- RFC 1997 BGP Communities Attribute

- RFC 2385 Protection of BGP Sessions via the TCP MD5 Signature Option

- RFC 2545 BGP-4 multiprotocol extensions for IPv6 inter-domain routing

- RFC 2918 Route Refresh Capability for BGP-4

- RFC 4271 A Border Gateway Protocol 4 (BGP-4)

- RFC 4360 BGP Extended Communities Attribute

- RFC 4456 BGP Route Reflection: An Alternative to Full Mesh Internal BGP (IBGP)

- RFC 4486 Subcodes for BGP Cease Notification Message

- RFC 4724 Graceful Restart

- RFC 4760 Multiprotocol Extensions for BGP-4

- RFC 5492 Capabilities Advertisement with BGP-4

- RFC 6793 BGP Support for Four-Octet Autonomous System (AS) Number Space

- RFC 7047 Open vSwitch Database Management Protocol

- ANSI/INCITS Fibre Channel backbone-5 (FC-BB-5) Rev 2.0.0 - FIP Snooping bridge

- Максимальная потребляемая мощность - 180 Вт

- Питание:

- Сеть переменного тока: 176..264 В, 50 Гц

- Сеть постоянного тока: 36..72 В

- Варианты питания

- один источник питания постоянного или переменного тока

- два источника питания постоянного или переменного тока с возможностью горячей замены

- Рабочая температура окружающей среды - От 0 до +45 °С

- Температура хранения - от -40 до +70 °С

- Рабочая влажность - Не более 80%

- Вентиляция - Front-to-Back, 4 вентилятора

- Исполнение - 19'’, 1U

- Размеры (ШxВxГ) - 440х44х447 мм

- Масса (без блоков питания) - 6,35 кг

1Значение указано для односторонней передачи

2 Маршруты IPv4/IPv6 используют общие аппаратные ресурсы

Проблема с потерей трафика может возникать из-за:

- перегрузки пропускной способности интерфейсов

- ошибок на интерфейсах

- ошибок в ПО

- аппаратных проблем

Диагностику нужно начинать с проверки утилизации интерфейсов и проверки ошибок на них. Для этого используются команды.

- Для определения статуса интерфейсов

console# show interfaces status all console# show interfaces status err-disabled

- Для просмотра утилизация по интерфейсам

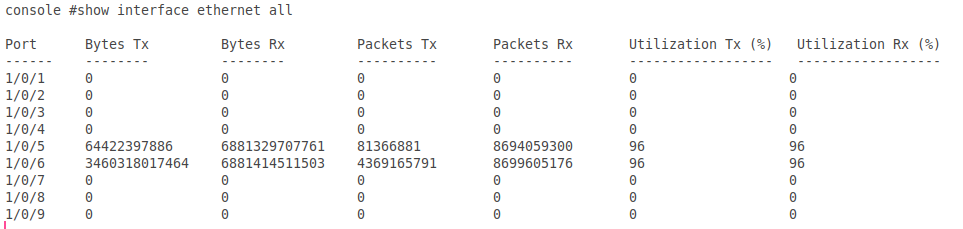

console# show interface ethernet all

- Для просмотра ошибок по каждому интерфейсу, на котором наблюдается проблема

console# show interface <интерфейс>console# debug show-int - Определение уровня оптического сигнала

console# show fiber-ports optical-transceiver all - При использовании стека необходима диагностика по стек-портам

console# show stack-port diag all console# show stack-port counters console# show stack-port

Если в процессе диагностики были найдены ошибки на интерфейсах - следует проверить целостность оптического линка, уровни оптических сигналов. Попробовать заменить используемые на портах SFP, сам порт. После того, как мы убедились в отсутствии проблем на "физике" и перегрузок на интерфейсах, необходимо собрать диагностику со стороны ПО при помощи команд:

- Проверка версии и конфигурации

console# show versionconsole# show bootvarconsole# show switchconsole# show startup-configconsole# show running-config - Проверка загрузки ЦПУ

console# show process cpu - Проверка утилизации очередей на ЦПУ

console# show cpu-traffic rate-limit queue Сбор логов с устройстваconsole# show logging bufferedconsole# copy nvram:crash-log tftp://<ip address>/<file name>console# copy nvram:errorlog tftp://<ip address>/<file name>

Для стека определены порты 40G. Максимальное количество юнитов в стеке = 8. Мастером может быть любой юнит с 1 по 8.

При отказе мастера его роль на себя берет коммутатор, c самым высоким по значению приоритетом. Мастерство сохраняется за перехватившим его юнитом, даже если предыдущий мастер вернулся в стек. После перезагрузки стека коммутаторов мастером станет юнит с наибольшим значением priority.

Приоритет выставляется командой:console(Config)# switch <unit> priority <0-15>

На бэкап коммутаторе резервируется конфигурация.

Для принудительной смены мастерства используется команда:console(Config-stack)# movemanagement <old_unit> <new_unit>

После выполнения команды происходит перенастройка конфигурацией с нового мастера. После завершения рестарта все управление стеком должно происходить через новый мастер-юнит. Чтобы сохранить текущую конфигурацию при перенастройке конфигурации стека, выполните команду write memory confirm (в привилегированном режиме) прежде, чем выполнить смену мастера. При смене мастера все L3-маршруты и записи в MAC-таблице удаляются.

По умолчанию включен режим NSF. Безостановочная пересылка (Nonstop Forwarding, NSF) позволяет уровню пересылки всех юнитов стека поддерживать передачу данных даже при сбоях на уровнях контроля и управления из-за отключения питания, отказа аппаратного или программного обеспечения юнита. Входящие и исходящие потоки трафика, передаваемые через физические порты подчинённых юнитов, будут восстановлены менее чем через секунду после сбоя на главном юните.

Каждый коммутатор использует свои tcam правила (правила acl, sqinq).

Нагрузка идет только на процессор мастера.

Передача данных между юнитами ограничивается пропускной способностью стековых портов.

Внутри юнита - пропускной способностью портов коммутатора.

Пример конфигурации:

1. Настройка стековых портов.

На всех юнитах из портов XLG1-XLG4 необходимо выделить по 2 порта для стека.

Для этого используются следующие команды:console# configconsole(Config)# stackconsole(Config-stack)# stack-port unit/slot/port stack

Например, в качестве стековых портов выбраны 1/0/49, 1/0/50:console# configconsole(Config)# stackconsole(Config-stack)# stack-port 1/0/49 stackconsole(Config-stack)# stack-port 1/0/50 stack

Для применения настроек необходима перезагрузка по команде reload.

2. Назначение номера юнита (по умолчанию назначен Unit1).

Для назначения номера юнита используется следующая команда:

console(Config)# switch unit_old renumber unit_new

, где

unit_old - текущий номер юнита,

unit_new - новый номер юнита.

Например, номер юнита 1 изменить на номер 2:console(Config)# switch 1 renumber 2

3. Сохранить конфигурацию командой write memory

4. Для применения нового номера юнита требуется перезагрузка коммутатора (команда reload).

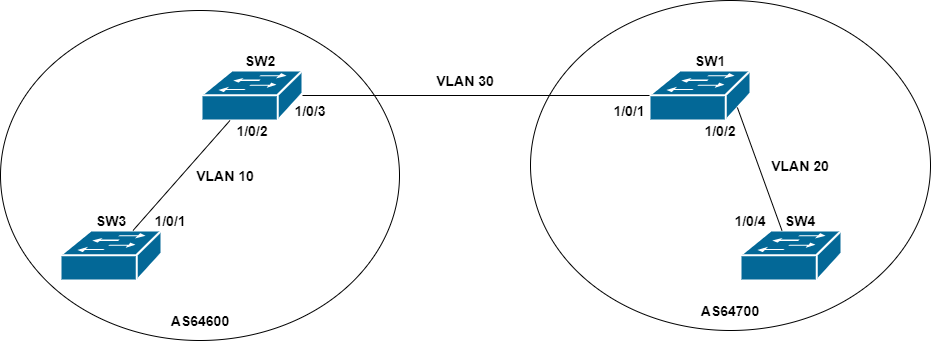

Рассмотрим простую топологию из 4х устройств.

Протокол BFD позволяет быстро обнаружить неисправности линков и оперативно перестраивать таблицу маршрутизации, удаляя неактуальные маршруты. BFD может работать как со статическими маршрутами, так и с протоколами динамической маршрутизации RIP, OSPF, BGP.

В текущей версии ПО реализована работа только с протоколом BGP.

Добавить BFD-соседа:

console(config)# bfd neighbor ip_addr [interval int ] [min-rx min] [multiplier mult_num]

- int – минимальный интервал передачи для обнаружения ошибки;

- min – минимальный интервал приёма для обнаружения ошибки.

- mult_num – количество потерянных пакетов до разрыва сессии

Пример:

console(config)#bfd neighbor 1.1.1.1 interval 300 min-rx 300 multiplier 3

Включить протокол BFD на BGP-соседе:

console(router-bgp-nbr)# fall-over bfd

Диагностика протокола BFD:

show ip bfd neighbors

Редистрибуция настраивается в контексте router bgp;

router bgp 64700

console(Config-router)#redistribute ?

connected Configure redistribution of Connected routeskernel Configure redistribution of Kernel routesospf Configure redistribution of OSPF routesrip Configure redistribution of RIP routesstatic Configure redistribution of Static routes

next-hop-self. Эта команда настраивает BGP так, чтобы при анонсировании маршрутов внутренним узлам атрибут next-hop представлял собой локальный IP-адрес. В общем случае BGP сохраняет атрибут next-hop, полученный от внешнего узла.

Когда атрибут next-hop в маршрутах, полученных от внешних узлов, сохраняется, внутренним узлам требуется маршрут к IP-адресу внешнего узла. Обычно это решается путем настройки IGP на пограничном маршрутизаторе для анонсирования внешней (или DMZ) подсети. Опция next-hop-self устраняет необходимость анонсировать внешнюю подсеть в IGP.

Настраивается следующим образом:

router bgp 64700neighbor 2.0.0.2 next-hop-self

OSPF — протокол динамической маршрутизации, основанный на технологии отслеживания состояния канала (link-state technology) и использующий для нахождения кратчайшего пути Алгоритм Дейкстры. Протокол OSPF представляет собой протокол внутреннего

шлюза (IGP). Протокол OSPF распространяет информацию о доступных маршрутах между маршрутизаторами одной автономной системы.

Настраивается протокол следующим образом.

1) Создать vlan. Включить routing в этом vlan. Назначить ip-адрес на интерфейс vlan.

vlan databasevlan 40vlan routing 40exit

interface vlan 40no shutdownroutingip address 4.0.0.1 255.255.255.0exit

2) Убедиться, что ip routing включен глобально. Если нет, включить:

ip routing

3) В контексте router ospf задать router id

router ospfrouter-id 1.1.1.1

4) Включить ospf на интерфейс vlan. Настроить тип соединения point-to-point (по умолчанию режим broadcast).

interface vlan 40no shutdownroutingip address 4.0.0.1 255.255.255.0ip ospf area 1.1.1.1ip ospf network point-to-pointexit

- Редистрибуция маршрутов.

Настраивается в контексте router ospf.

console(config-router)# redistribute ?

bgp Source protocol is BGP.connected Source protocol is connected.rip Source protocol is RIP.static Source protocol is static.

- Настройка hello/dead таймеров

Настраивается в контексте интерфейса vlan

console(Interface vlan 100)#ip ospf hello-interval ?

<1-65535> Enter time in seconds.

console(Interface vlan 100)#ip ospf dead-interval ?

<1-65535> Enter time in seconds.

- Настройка стоимости интерфейса

Настраивается в контексте интерфейса vlan

console(Interface vlan 100)# ip ospf cost ?

<1-65535> Enter the cost for the specified interface.

- Настройка приоритета для выбора DR

Настраивается в контексте интерфейса vlan

console(Interface vlan 100)# ip ospf priority ?

<0-255> Enter an integer value.

Устранение неисправностей.

1) В первую очередь необходимо убедиться в корректности конфигурации

show running-config

2) Проверить настройки ospf, проверить состояние соседства

show ip ospf

show ip ospf neighbor

show ip ospf interface brief

3) Проверить версию ПО

show bootvar

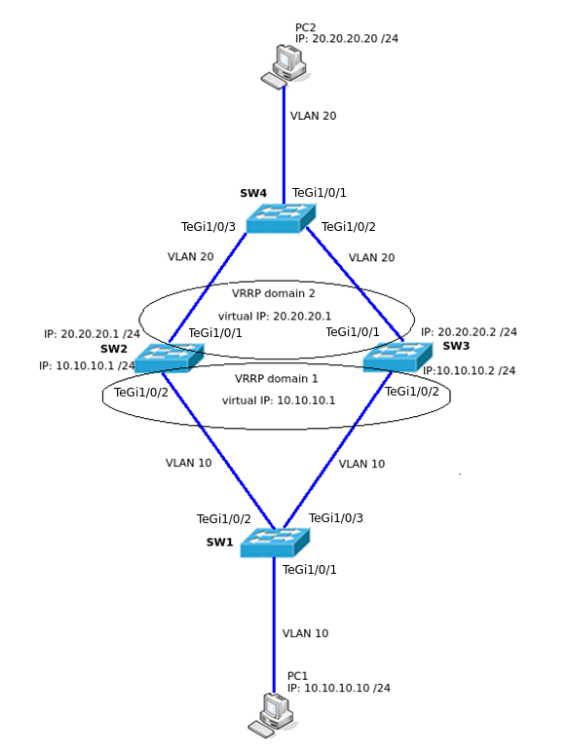

Протокол VRRP предназначен для резервирования маршрутизаторов, выполняющих роль шлюза по умолчанию. Это достигается путём объединения IP-интерфейсов группы маршрутизаторов в один виртуальный, который будет использоваться как шлюз по умолчанию для компьютеров в сети.

Настройки коммутаторов:

SW1:

vlan database

vlan 10

exit

no spanning-tree

ip routing

interface 1/0/1

no shutdown

switchport mode access

switchport access vlan 10

exit

interface 1/0/2-1/0/3

no shutdown

spanning-tree bpdufilter

switchport mode trunk

switchport trunk allowed vlan remove 1

exit

SW2:

vlan database

vlan 10,20

vlan routing 10 1

vlan routing 20 2

exit

no spanning-tree

ip routing

interface 1/0/1

no shutdown

spanning-tree bpdufilter

switchport mode trunk

switchport trunk allowed vlan remove 1

exit

interface 1/0/2

no shutdown

spanning-tree bpdufilter

switchport mode trunk

switchport trunk allowed vlan remove 1

exit

Ip vrrp

interface vlan 10

no shutdown

routing

ip address 10.10.10.1 255.255.255.0

ip vrrp 1

ip vrrp 1 mode

ip vrrp 1 ip 10.10.10.1

exit

interface vlan 20

no shutdown

routing

ip address 20.20.20.1 255.255.255.0

ip vrrp 2

ip vrrp 2 mode

ip vrrp 2 ip 20.20.20.1

exit

SW3:

vlan database

vlan 10,20

vlan routing 10 1

vlan routing 20 2

exit

no spanning-tree

ip routing

interface 1/0/1

no shutdown

spanning-tree bpdufilter

switchport mode trunk

switchport trunk allowed vlan remove 1

exit

interface 1/0/2

no shutdown

spanning-tree bpdufilter

switchport mode trunk

switchport trunk allowed vlan remove 1

exit

ip vrrp

interface vlan 10

no shutdown

routing

ip address 10.10.10.2 255.255.255.0

ip vrrp 1

ip vrrp 1 mode

ip vrrp 1 ip 10.10.10.1

exit

!

interface vlan 20

no shutdown

routing

ip address 20.20.20.2 255.255.255.0

ip vrrp 2

ip vrrp 2 mode

ip vrrp 2 ip 20.20.20.1

exit

SW4:

vlan database

vlan 20

exit

no spanning-tree

ip routing

interface 1/0/1

no shutdown

switchport mode access

switchport access vlan 20

exit

interface 1/0/2-1/0/3

no shutdown

spanning-tree bpdufilter

switchport mode trunk

switchport trunk allowed vlan remove 1

exit

Диагностика протокола VRRP

show ip vrrp interface brief

console# show interface 1/0/6

interface 1/0/6 is Up (connected)Interface index is 6Hardware is TenGigabitInterface MTU is 1500Link type is 1000 FullMedia type is 1GBase-T0 link downs0 link flaps0d 18h 38m 53s time since counters last clearedFlow control is off30 seconds input rate is 949920848 bit/s, 149972 frame/s30 seconds output rate is 948360608 bit/s, 149707 frame/s60412011 packets input515448167 bytes received0 oversize errors0 internal MAC errors4 broadcast frames0 multicast frames0 total input errors0 FCS errors0 alignment errors0 pause frames received0 snmp input frames discarded25025017 packets output2581154364 bytes sent8 broadcast errors33034 multicast errors0 output errors0 total collisions0 excessive collisions0 late collisions0 pause frames transmitted0 snmp out frames discardedOutput queues: (queue #: packets passed/dropped)UC0: 0/0UC1: 4319961364/0UC2: 0/0UC3: 129/0UC4: 0/0UC5: 8/0UC6: 33012/0MC0: 0/0MC1: 4/0MC2: 0/0MC3: 12/0

Или по всем портам с использованием команды show interface ethernet all. Утилизация отображается в процентах от пропускной способности интерфейса

GARP VLAN Registration Protocol (GVRP) – протокол VLAN-регистрации. Протокол позволяет распространить по сети идентификаторы VLAN. Основной функцией протокола GVRP является обнаружение информации об отсутствующих в базе данных коммутатора VLAN-сетях при получении сообщений GVRP. Получив информацию об отсутствующих VLAN, коммутатор добавляет ее в свою базу данных, как Type - dynamicGvrp .

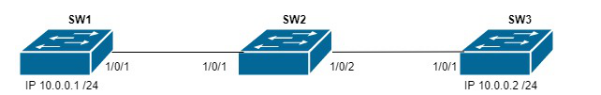

Пример настройки. Необходимо распространить VLAN 300 c коммутаторов SW1 и SW3 на порты коммутатора SW2.

Конфигурация SW1

vlan database

vlan 300

vlan routing 300 1

exit

!

set gvrp adminmode

!

conf

!

interface 1/0/1

no shutdown

swichport mode trunk

set gvrp interfacemode

exit

!

interface vlan 300

ip address 10.0.0.1 /24

exit

Конфигурация SW2

vlan database

vlan 100

vlan routing 100 1

exit

!

set gvrp adminmode

!

conf

!

interface 1/0/1

no shutdown

swichport mode trunk

set gvrp interfacemode

exit

!

interface 1/0/2

no shutdown

swichport mode trunk

set gvrp interfacemode

exit

Конфигурация SW3

vlan database

vlan 300

vlan routing 300 1

exit

!

set gvrp adminmode

!

conf

!

interface 1/0/1

no shutdown

swichport mode trunk

set gvrp interfacemode

exit

!

interface vlan 300

ip address 10.0.0.2 /24

exit

C помощью диагностических команд убедиться, что VLAN 300 добавился на порту SW2

console#show vlan

|

Vlan

|

Name

|

Tagged ports

|

Untagged ports

|

Type

|

|---|---|---|---|---|

| 100 | VLAN0100 | 1/0/1-2 | Static | |

| 300 | 1/0/1-2 | Dynamic (GVRP) |

Функционал IP Unnumbered позволяет в условиях нехватки IP адресов заимствовать IP-адрес с уже настроенного интерфейса.

1.Настроить на ПК следующие параметры:

ПК1 подключен к gi0/3, назначен ip 10.0.0.1 /24 default-gateway 10.0.0.2

ПК2 подключен к gi0/1, назначен ip 5.5.5.2 /24 default-gateway 5.5.5.1

ПК3 подключен к gi0/2, назначен ip 5.5.5.3 /24 default-gateway 5.5.5.1

2. Настроить IP Unnumbered на коммутаторе SW1

vlan database

vlan 10,20,30

vlan routing 10 1

vlan routing 20 2

vlan routing 30 3

exit

!

interface loopback 5

no shutdown

ip address 5.5.5.1 255.255.255.0

exit

!

interface 1/0/1

no shutdown

switchport mode access

switchport access vlan 20

exit

!

interface 1/0/2

no shutdown

switchport mode access

switchport access vlan 10

exit

!

interface 1/0/3

no shutdown

switchport mode access

switchport access vlan 30

exit

!

interface vlan 10

routing

ip unnumbered loopback 5

exit

!

interface vlan 20

routing

ip unnumbered loopback 5

exit

!

interface vlan 30

routing

ip address 10.0.0.2 255.255.255.0

exit

Все ПК могут обмениваться информацией между собой.

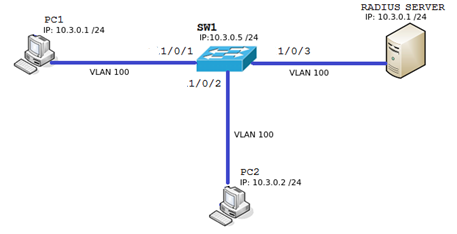

Аутентификация на основе стандарта 802.1х обеспечивает проверку подлинности пользователей коммутатора через внешний сервер на основе порта, к которому подключен клиент.

Только аутентифицированные и авторизованные пользователи смогут передавать и принимать данные. Проверка подлинности пользователей портов выполняется сервером RADIUS посредством протокола EAP (Extensible Authentication Protocol)

1/0/1 - 802.1x. Неавторизированные пользователи попадают в guest vlan.

1/0/2 - MAC-авторизация

Настройки коммутатора SW1

vlan database

vlan 100,20

vlan routing 100 1

vlan routing 20 2

Exit

!

configure

authentication enable

dot1x system-auth-control

aaa authentication dot1x default radius

authorization network radius

dot1x dynamic-vlan enable

radius accounting mode

radius server host auth 10.3.0.1 name "server-1"

radius server key auth 10.3.0.1

test

radius server primary 10.3.0.1

interface 1/0/1

authentication order dot1x

authentication priority dot1x

dot1x timeout reauth-period 30

dot1x guest-vlan 20

no shutdown

switchport mode access

switchport access vlan 100

exit

interface 1/0/2

authentication order mab

authentication priority mab

dot1x port-control mac-based

dot1x timeout reauth-period 30

dot1x mac-auth-bypass

no shutdown

switchport mode access

switchport access vlan 100

description 'test_dot1x'

exit

interface 1/0/3

no shutdown

switchport mode trunk

Exit

!

interface vlan 100

no shutdown

ip address 10.3.0.5 255.255.255.0

exit

!

interface vlan 200

dot1x guest-vlan

exit

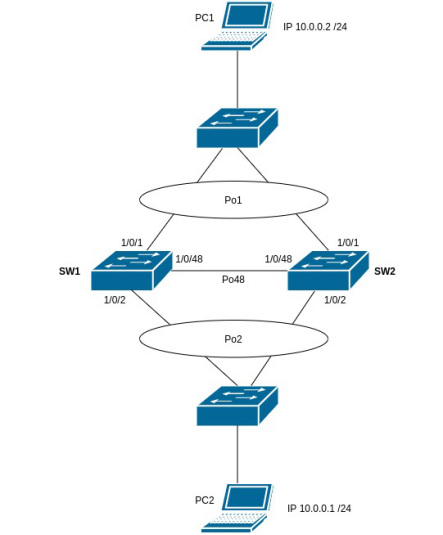

Как и LAG, виртуальные LAG позволяют объединить одну или несколько Ethernet-линий для увеличения скорости и обеспечения отказоустойчивости. MLAG так же известна как VPC (Virtual port-channel). При обычном LAG агрегированные линии должны быть на одном физическом устройстве, в случае же с VPC агрегированные линии находятся на разных физических устройствах.

Функция VPC позволяет соединить два физических устройства в одно виртуальное.

Один из коммутаторов имеет роль VPC-primary, второй VPC-secondary.

Настройка MLAG на коммутаторах:

SW1:

vlan database

vlan 5,100

vlan routing 1 1

vlan routing 5 2

vlan routing 100 3

exit

configure

interface 1/0/1

addport lag 1

exit

interface 1/0/2

addport lag 2

exit

interface 1/0/48

addport lag 48

exit

!

interface 1/0/1

no shutdown

exit

!

interface 1/0/2

no shutdown

exit

!

interface 1/0/48

no shutdown

exit

!

interface lag 1

no port-channel static

switchport mode trunk

vpc 1

exit

!

interface lag 2

switchport mode trunk

vpc 2

exit

!

interface lag 48

switchport mode trunk

vpc peer-link

exit

!

interface vlan 1

routing

ip address 10.1.0.21 255.255.255.0

exit

!

interface vlan 5

routing

ip address 10.5.0.1 255.255.255.0

exit

!

feature vpc

vpc domain 1

peer-keepalive enable

peer-keepalive destination 10.5.0.2 source 10.5.0.1

peer detection enable

exit

exit

SW2

vlan database

vlan 5,100

vlan routing 1 1

vlan routing 5 2

vlan routing 100 3

exit

configure

interface 1/0/1

addport lag 1

exit

interface 1/0/2

addport lag 2

exit

interface 1/0/48

addport lag 48

exit

!

interface 1/0/1

no shutdown

exit

!

interface 1/0/2

no shutdown

exit

!

interface 1/0/48

no shutdown

exit

!

interface lag 1

no port-channel static

switchport mode trunk

vpc 1

exit

!

interface lag 2

switchport mode trunk

vpc 2

exit

!

interface lag 48

switchport mode trunk

vpc peer-link

exit

!

interface vlan 1

routing

ip address 10.1.0.22 255.255.255.0

exit

!

interface vlan 5

routing

ip address 10.5.0.2 255.255.255.0

exit

!

feature vpc

vpc domain 1

peer-keepalive enable

peer-keepalive destination 10.5.0.1 source 10.5.0.2

peer detection enable

exit

exit

На коммутаторах SW3 и SW4 настроить порты и Port-Channel. Разрешить 100 VLAN.

С помощью диагностических команд убедиться, что VPC собрался на SW1 и SW2

show vpc 1

show vpc role

Добавить порт в port-channel по LACP:

5448(Config)# interface 1/0/35448(Interface 1/0/2)# addport lag 15448(Interface 1/0/2)# interface lag 15448(Interface lag 1)# no port-channel static

Добавить порт в статический port-channel:

5448(Config)# interface 1/0/35448(Interface 1/0/2)# addport lag 1

Удаление порта из port-channel:5448(Interface 1/0/2)# deleteport lag 1

Посмотреть настройки port-channel можно командами:

show port-channel brief

show port-channel <number lag>

Примечание: В show running-config/show interfaces status можно увидеть интерфейсы 0/3/1-0/3/x- это непосредственной интерфейсы lag, т.е lag 1 = 0/3/1, lag 2 = 0/3/2 и т.д.

2324B(config)#default interface gig0/10

Configuration for these interfaces will be set to default.

It may take a few minutes. Are sure you want to proceed? (Y/N)[N] Y

2324B(config)#

В сетях передачи данных довольно часто возникают задачи, связанные с подменой VLAN, добавлением дополнительной метки S-tag (транспортный vlan id) на основе С-tag (клиентский vlan id). На коммутаторах MES5448/MES7048 реализована такая возможность.

Рассмотрим настройку QinQ на примере.

С порта interface 1/0/1 пакеты с vlan id 10-15 передаются в порт interface 1/0/9 без изменений. Для vlan id 21 происходит подмена метки на vlan id 31, для vlan id 22 на vlan id 32. Для vlan id 23,24 добавляем вторую метку vlan id 25

Настройка функционала производится по следующему алгоритму

1) Определяем uni-p и nni порты.

NNI - порты в сторону выше строящего оборудования. UNI - порты в сторону клиентов

console(Config)# dot1ad mode nni 1/0/9

console(Config)# dot1ad mode uni-p 1/0/1

2) Задаем сервис заданного типа dot1ad service. Формат команды dot1ad service service name svid svid e–lan nni port list

console(Config)# dot1ad service permit10 svid 10 e-lan nni 1/0/9

console(Config)# dot1ad service permit11 svid 11 e-lan nni 1/0/9

console(Config)# dot1ad service permit12 svid 12 e-lan nni 1/0/9

console(Config)# dot1ad service permit13 svid 13 e-lan nni 1/0/9

console(Config)# dot1ad service permit14 svid 14 e-lan nni 1/0/9

console(Config)# dot1ad service permit15 svid 15 e-lan nni 1/0/9

console(Config)# dot1ad service add25 svid 25 e-lan nni 1/0/9

console(Config)# dot1ad service change21 svid 31 e-lan nni 1/0/9

console(Config)# dot1ad service change22 svid 32 e-lan nni 1/0/9

3) При помощи subscribe происходит настройка соответствия порта UNI и сервиса dot1ad service.

- Для пропуска трафика без изменений (vlan id 10-15) необходимо добавить дублирующий идентификатор вилана и затем убрать его (remove-ctag)

- Для перемаркировки vlan id (vlan id 21-22) добавляем дополнительный идентификатор вилана s-tag (vlan id 31-32) и удаляем с-tag

- Для добавления к c-tag (vlan id 23-24) нужный s-tag (vlan id 25)

console(Config)# subscribe permit10 permit10-port match cvid 10 remove-ctag

console(Config)# subscribe permit11 permit11-port match cvid 11 remove-ctag

console(Config)# subscribe permit12 permit12-port match cvid 12 remove-ctag

console(Config)# subscribe permit13 permit13-port match cvid 13 remove-ctag

console(Config)# subscribe permit14 permit14-port match cvid 14 remove-ctag

console(Config)# subscribe permit15 permit15-port match cvid 15 remove-ctag

console(Config)# subscribe add25 add23-25 match cvid 23

console(Config)# subscribe add25 add24-25 match cvid 24

console(Config)# subscribe change21 change21-port match cvid 21 remove-ctag

console(Config)# subscribe change22 change22-port match cvid 22 remove-ctag

При выполнении указанных выше настроек итоговая конфигурация коммутатора примет вид

vlan databasevlan 10-40exit

!dot1ad mode nni 1/0/9dot1ad mode uni-p 1/0/1dot1ad service permit10 svid 10 e-lan nni 1/0/9dot1ad service permit11 svid 11 e-lan nni 1/0/9dot1ad service permit12 svid 12 e-lan nni 1/0/9dot1ad service permit13 svid 13 e-lan nni 1/0/9dot1ad service permit14 svid 14 e-lan nni 1/0/9dot1ad service permit15 svid 15 e-lan nni 1/0/9dot1ad service add25 svid 25 e-lan nni 1/0/9dot1ad service change21 svid 31 e-lan nni 1/0/9dot1ad service change22 svid 32 e-lan nni 1/0/9

interface 1/0/1no shutdowndot1ad mode uni-psubscribe permit10 permit10-port match cvid 10 remove-ctagsubscribe permit11 permit11-port match cvid 11 remove-ctagsubscribe permit12 permit12-port match cvid 12 remove-ctagsubscribe permit13 permit13-port match cvid 13 remove-ctagsubscribe permit14 permit14-port match cvid 14 remove-ctagsubscribe permit15 permit15-port match cvid 15 remove-ctagsubscribe add25 add23-25 match cvid 23subscribe add25 add24-25 match cvid 24subscribe change21 change21-port match cvid 21 remove-ctagsubscribe change22 change22-port match cvid 22 remove-ctagvlan acceptframe admituntaggedonlyvlan ingressfiltervlan participation include 10-15,25,31-32vlan tagging 10-15,25,31-32exit

interface 1/0/9no shutdowndot1ad mode nnivlan participation include 10-15,25,31-32vlan tagging 10-15,25,31-32mode dvlan-tunnel

exit

Требуется консольное подключение. Перезагрузить коммутатор, дождаться вывода строки:

Autoboot in 5 seconds

Нажать q. Ввести 2 команды:

=> setenv boot_mode 4=> bootstk

Дождаться загрузки коммутатора. При выводе строки:

User Name:

Нажать Enter без ввода пользователя.

console#

По умолчанию протоколы telnet, ssh отключены. Для включения используются команды:

ip ssh server enable

ip telnet server enable

Команды выполняются в exec-режиме.

Show-команды для проверки работы:

show ip ssh

show telnetcon

Настройка аутентификации, авторизации производится следующим образом

aaa authentication login "radius" radius localaaa authorization exec "radius" radius localradius server host auth 10.0.0.1radius server key auth 10.0.0.1radiusline telnetlogin authentication radiusauthorization exec radiusexit

Устранение неполадок.

show running-config

show radius servers

show radius

На MES5448/MES7048 в качестве OOB-порта используется Serviceport, расположенный на задней панели устройства.

1)Настройка статического IPv4-адреса

console# serviceport protocol none

console# serviceport ip 10.10.10.2 255.255.255.0 10.10.10.1

2)Настройка получения адреса по DHCP

console# serviceport protocol dhcp

Просмотр настроек порта:

console# show serviceport

Interface Status............................... UpIP Address..................................... 0.0.0.0Subnet Mask.................................... 0.0.0.0Default Gateway................................ 0.0.0.0IPv6 Administrative Mode....................... EnabledIPv6 Prefix is ................................ fe80::e2d9:e3ff:fed6:9681/64Configured IPv4 Protocol....................... DHCPConfigured IPv6 Protocol....................... NoneIPv6 AutoConfig Mode........................... DisabledBurned In MAC Address.......................... E0:D9:E3:D6:96:81

Примечание: Работа OOB-портов в стеке устройств. Настройки Serviceport переходят между юнитами стека. MAC-IP у них один и тот же, но в UP только порт на текущем master-юните, поэтому нужно подключать патчкорды в оба порта OOB на обоих юнитах стека (master и backup).

Конфигурацию будем выполнять на базе коммутатора MES2324.

1. Для начала необходимо указать ip-адрес tacacs-сервера и указать key:

MES2324B(config)#tacacs-server host 192.168.10.5 key secret

2. Далее установить способ аутентификации для входа в систему по протоколу tacacs+:

MES2324B(config)#aaa authentication login authorization default tacacs local

Примечение: На коммутаторах серии 23xx, 33xx, 53xx используется алгоритм опроса метода аутентификации break (после неудачной аутентификации по первому методу процесс аутентификации останавливается). Начиная с версии 4.0.6 доступна настройка метода опроса аутентификации break/chain. Алгоритм работы метода chain - после неудачной попытки аутентификации по первому методу в списке следует попытка аутентификации по следующему методу в цепочке. На коммутаторах серии 1000, 2000, 3000 уже имеется этот функционал.

3. Установить способ аутентификации при повышении уровня привилегий:

MES2324B(config)#aaa authentication enable authorization default tacacs enable

Чтобы не потерять доступ до коммутатора (в случае недоступности radius-сервера), рекомендуется создать учетную запись в локальной базе данных, и задать пароль на привилегированный режим.

4. Создать учетную запись:

MES2324B(config)#username tester password eltex privilege 15

5. Задать пароль на доступ в привилегированный режим:

MES2324B(config)#enable password eltex

6. Разрешить ведение учета (аккаунта) для сессий управления.

MES2324B(config)#aaa accounting login start-stop group tacacs+

7. Включить ведение учета введенных в CLI команд по протоколу tacacs+.

MES2324B(config)#aaa accounting commands stop-only group tacacs+

Примечание: По умолчанию используется проверка по локальной базе данных (aaa authentication login default local).

Команда для просмотра лимитов по очередям и текущей скорости для трафика в каждой очереди отображается по команде:

console# show cpu-traffic rate-limit queue

В текущей версии ПО на коммутаторе используются только первые 7 очередей.

Начиная с версии ПО 8.4.0.7, увеличен лимит для всех очередей до 10K pps. Команда для изменения лимита очереди:

console(Config)# cpu-traffic rate-limit queue X Y

где X - номер очереди, Y - лимит для очереди.

Остановимся подробней на пункте 3. С 1,2 пунктами вопров возникнуть не должно.

В первую очередь необходимо собрать как можно больше информации. К диагностике добавить подробное описание наблюдаемой ситуации.

Диагностика:

- Подключиться по telnet/ssh (если удаленного доступа нет, то по консоли) и снять выводы в момент проблемы.

show running-config

show bootvar

show version

show stack-status

show stack-port

show interfaces status all

show fiber-ports optical-transceiver all

show fiber-ports optical-transceiver-info all

show logging persistent

show logging buff

debug tech-support

unit_id - номер юнита в стеке. Выполнить команду для всех юнитов.

Предварительно в терминале включить запись истории. - Описать схема подключения стека;

- Есть ли индикация на стековых портах?

- Производились ли какие-то действия, приведшие к возникновению проблемы или произошла она сама по себе?

- Работают ли со стеком скрипты, мониторится ли коммутатор по snmp? Если так, просим предоставить информацию по скриптам и перечень OID.

console# show tech-support file

Выгрузить файл можно командой. Например, для tftp

console# copy nvram:tech-support tftp://x.x.x.x/<fail name>

Это относится как к 100M, так и к 1000M трансиверам.

Для SFP+ стандарт SFF-8431. Для QSFP+ стандарты SFF-8635 и SFF-8436. Для QSFP28 стандарт SFF-8635.

К конкретным производителям привязки нет.

Настроить BFD-сессию между двумя коммутаторами:

SW1:

feature bfd

bfd interval 200 min_rx 200 multiplier 3

router bgp 64700

bgp router-id 1.1.1.1

neighbor 4.0.0.2 fall-over bfd

SW2:

feature bfd

bfd interval 200 min_rx 200 multiplier 3

router bgp 64700

neighbor 4.0.0.1 fall-over bfd

exit

Значения:

- interval – минимальный интервал передачи для обнаружения ошибки;

- min_rx – минимальный интервал приёма для обнаружения ошибки.

- multiplier – количество потерянных пакетов до разрыва сессии

Проверить состояние BFD сессии:

show bfd neighbors details

Указать режим работы клиента

(config)# sntp client mode unicast

Команда задает интервал опроса одноадресного клиента SNTP:

(config)# sntp unicast client poll-retry 10

Задать адрес сервера

(config)# sntp server "192.168.1.1"

Указать временную зону

(config)# clock timezone 3 minutes 0

aaa authentication login "tacacs" tacacs local

aaa authorization exec "tacacs" tacacs local

line ssh

login authentication tacacs

authorization exec tacacs

exit

tacacs-server host "10.0.0.1"

key “tacacs”

Можно настроить более 2х серверов.

Устранение неполадок:

show run

show tacacs

- Создать Management ACL с указанием IP-адреса источника:

console# configure

console(Config)# management access-list MGMT

console(config-macal)# permit ip-source 192.168.2.1

console(config-macal)# exit

Варианты permit/deny managment access-list:

ethernet - по порту

port-channel - по группе портов

ip-source - по IP адресу

vlan - по номеру VLAN

Протоколы:

service {any, http, https, snmp, sntp, ssh, telnet, tftp}

Примеры:

Разрешить управление только по SNMP, остальные сервисы запретить:

(config-macal)# permit service snmp

Разрешить управление с указанием IP-адреса источника:

(config-macal)# permit ip-source 192.168.2.1

Разрешить управление во VLAN 1 по Telnet, остальные сервисы запретить:

(config-macal)# permit vlan 1 service telnet

Разрешить управление через 1/0/1 порт по SSH, остальные сервисы запретить:

(config-macal)# permit ethernet 1/0/1 service ssh

- Применить созданный Management ACL:

console(Config)# management access-class MGMT

Для просмотра информации по созданным и примененным листам необходимо воспользоваться командами show:

console# show management access-list

List Name...................................... MGMT

List Admin Mode................................ Enabled

Packets Filtered............................... 0

Rules:

permit ip-source 192.168.2.1 mask 255.255.255.255 priority 1

NOTE: All other access is implicitly denied.

console# show management access-class

Management access-class is enabled, using access list MGMT.

Проверка настроек SNMP:

console# show snmp

Настройка отправки SNMP-trap:

console(Config)# snmp-server host 192.168.2.1 traps version 2 public

По умолчанию не для всех события генерируются snmp-trap. Для включения новых событий используется команды:

console(Config)# snmp-server enable traps {bgp, cpu, linkmode, memory, multiusers, sensor, storage, stpmode, violation, vrrp}

Для включения всех snmp-trap достаточно ввести команду snmp-server enable traps без указания конкретных событий

Проверка активных SNMP-trap:

console# show snmp

SNMPv3:

snmp-server engineid local 01234abcd1234ab1

snmp-server view "iso" internet included

snmp-server group "gr1" v3 auth notify "iso" read "iso" write "iso"

snmp-server group "gr1" v3 priv notify "iso" read "iso" write "iso"

snmp-server user "user1" gr1 auth-md5 12345678 priv-des 12345678

ЕРРРП (ТОРП)

ЕРРРП (ТОРП)