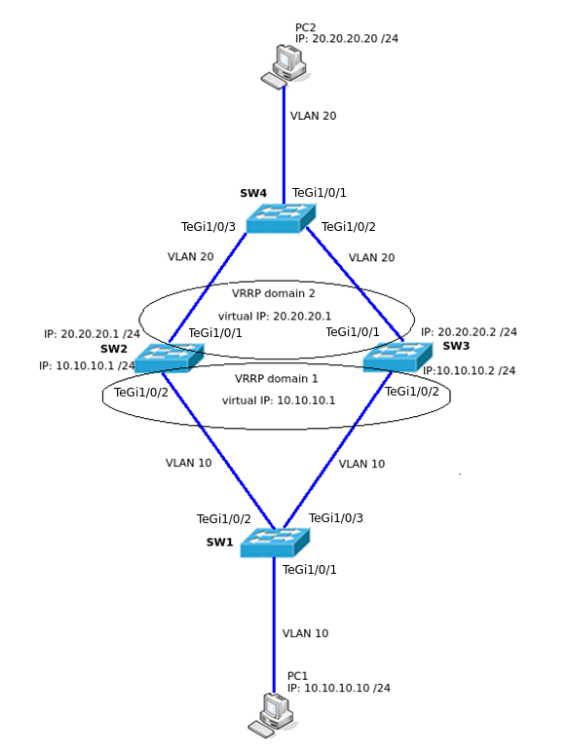

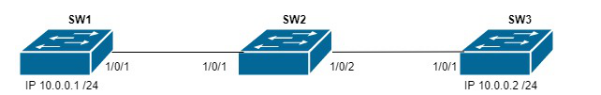

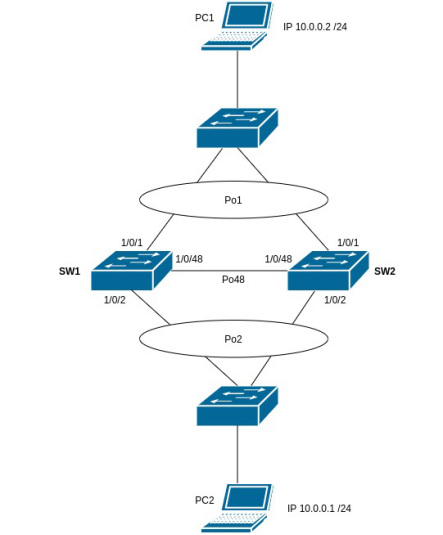

sw1, sw2 – два любых коммутатора пропускающих трафик прозрачно, использовались MES2124

R1, R2 — коммутаторы MES2324 с настроенным VRRP,

R1 — Master

R2 — Backup

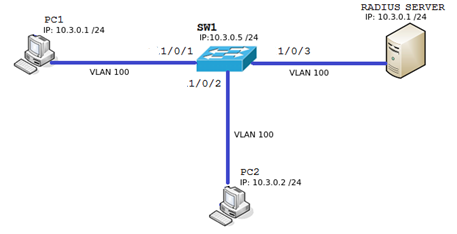

Со стороны PC1 сеть VLAN 100

Cо стороны PC2 сеть VLAN 200

–---------------------------------------Настройки мастера (R1):------------------------------------------------

Отключение протокола STP:

R1(config)#no spanning-tree

1) Настройка интерфейса VLAN 200

а) Настройка IP-адреса интерфейса VLAN 200 для подсети 10.0.200.0 /24:

R1(config)#int vlan 200

R1(config-if)#ip address 10.0.200.1 255.255.255.0

б) Определение VRID (=1), IP-адреса, который будет использоваться в качестве шлюза по умолчанию виртуального маршрутизатора для подсети 10.0.200.0 /24

R1(config-if)#vrrp 1 ip 10.0.200.1

Примечание: VRRP-маршрутизатор всегда будет становиться Master, если он владелец IP-адреса, который присвоен виртуальному маршрутизатору

в) Включение VRRP протокола на данном интерфейсе (по умолчанию выключен)

R1(config-if)#no vrrp 1 shutdown

г) Определение интервала между анонсами master-маршрутизатора (влияет на время сходимости при выходе из строя мастера).

R1(config-if)#vrrp 1 timers advertise msec 50

Примечание: Если интервал задан в миллисекундах, то происходит округление вниз до ближайшей секунды для VRRP Version 2 и до ближайших сотых долей секунды (10 миллисекунд) для VRRP Version 3.

2) Настройка интерфейса gigabitethernet 1/1/23

R1(config)#int gigabitethernet 1/1/23

R1(config-if)#switchport mode trunk

R1(config-if)#switchport trunk allowed vlan add 200

3) Настройка интерфейса VLAN 100

a) Настройка IP-адреса интерфеса для подсети 10.0.100.0 /24

R1(config)#int vlan 100

R1(config-if)#ip address 10.0.100.1 255.255.255.0

б) Определение VRID VRRP (=1), IP-адреса, который будет использоваться в качестве шлюза по умолчанию виртуального маршрутизатора для подсети 10.0.100.0 /24

R1(config-if)#vrrp 1 ip 10.0.100.1

Примечание: R2 становится Backup-маршрутизатором и не выполняет функции маршрутизации трафика до выхода из строя Master.

в) Включение VRRP протокола на данном интерфейсе (по умолчанию выключен)

R1(config-if)#no vrrp 1 shutdown

г) Определение интервала между анонсами master-маршрутизатора (влияет на время сходимости при выходе из строя мастера).

R1(config-if)#vrrp 1 timers advertise msec 50

4) Настройка интерфейса gigabitethernet 1/1/24

R1(config)#int gigabitethernet 1/1/24

R1(config-if)#switchport mode trunk

R1(config-if)#switchport trunk allowed vlan add 100

–-------------------------------------------Настройки Backup (R2):---------------------------------------------

Отключение протокола STP:

R1(config)#no spanning-tree

1) Настройка интерфейса VLAN 200:

а) Настройка IP-адреса интерфейса для подсети 10.0.200.0 /24:

R1(config)#int vlan 200

R1(config-if)#ip address 10.0.200.2 255.255.255.0

б) Определение ID VRRP (=1), IP-адреса, который будет использоваться в качестве шлюза по умолчанию виртуального маршрутизатора для подсети 10.0.200.0 /24,

R1(config-if)#vrrp 1 ip 10.0.200.1

в) Включение VRRP протокола на данном интерфейсе (по умолчанию выключен)

R1(config-if)#no vrrp 1 shutdown

г) Определение интервала между анонсами master-маршрутизатора (влияет на время сходимости при выходе из строя мастера).

R1(config-if)#vrrp 1 timers advertise msec 50

2) Настройка интерфейса gigabitethernet 1/1/23

R1(config)#int gigabitethernet 1/1/23

R1(config-if)#switchport mode trunk

R1(config-if)#switchport trunk allowed vlan add 200

3) Настройка интерфейса VLAN 100:

a) Настройка IP-адреса интерфеса для подсети 10.0.100.0 /24

R1(config)#int vlan 200

R1(config-if)#ip address 10.0.100.2 255.255.255.0

б) Определение VRID VRRP (=1), IP-адреса, который будет использоваться в качестве шлюза по умолчанию VRRP-маршрутизатора для подсети 10.0.100.0 /24

R1(config-if)#vrrp 1 ip 10.0.100.1

в) no vrrp 1 shutdown

г) vrrp 1 timers advertise msec 50

4) Настройка интерфейса gigabitethernet 1/1/24

R1(config)#int gigabitethernet 1/1/24

R1(config-if)#switchport mode trunk

R1(config-if)#switchport trunk allowed vlan add 100

Примечание: На коммутаторах SW1 и SW2 также необходимо настроить порты gi23 и gi24 в режим trunk для своих VLAN, а порт gi1 в режим access для своих VLAN.

После настройки R1 и R2 при выходе из строя R1 мастером становится R2 и работает как шлюз по умолчанию с виртуальным IP-адресом 10.0.100.1 для сети 10.0.100.0 /24 и 10.0.200.1 для сети 10.0.200.0 /24

При возвращении R1 он снова становится мастером.

Примечание: На канальном уровне резервируемые интерфейсы имеют MAC-адрес 00:00:5E:00:01:XX, где XX – номер группы VRRP (VRID)

ЕРРРП (ТОРП)

ЕРРРП (ТОРП)