SMG-200 Eltex | Офисная IP АТС 200 абонентов

SMG-200

SMG-200 – российская корпоративная телефонная станция производства Eltex. IP АТС SMG-200: 100 SIP абонентов с опциональным расширением до 200, 4 порта 10/100/1000Base-T (RJ-45), 1 порт USB 2.0,1 порт USB 3.0, 16 портов FXS/FXO

Цена указана за шасси

Общие параметры SMG-200 Eltex

| Максимум FXS портов | до 16 |

| Тип | IP-АТС |

| SIP абонентов | 200 |

| Поддержка СОРМ | нет |

| Тип корпуса | 1U |

| Максимум FXO портов | до 16 |

| В реестре Минпромторга (ТОРП) | Да |

| Размер коробки ШхВхГ, мм | 430 x 44 x 203 |

| Вес брутто, кг | 2.67 |

SMG-200 – офисная IP-АТС на 200 абонентов. На АТС поддерживается полный набор сервисных функций для абонентов (ДВО), голосовое меню (IVR), возможность хранения аудиозаписей и детализированных журналов разговоров на внешнем носителе. 4 порта Ethernet 10/100/1000BASE-T дают возможность независимого подключения с помощью SIP-транков к сетям VOIP-операторов, а также для подключения SIP-телефонов и VoIP-шлюзов. Возможность присоединения к ТФОП (Телефонной Сети Общего Пользования) или подключения аналоговых абонентов реализована с помощью 16 портов RJ-11, что делает возможным быстрый запуск и гибкую интеграцию с существующими сетями.

SMG-200– российская корпоративная телефонная станция производства Eltex. IP АТС для подключения 200 SIP или аналоговых абонентов. Eltex SMG-200 обеспечивает работу 100 учетных записей абонентов и позволяет расширить абонентскую базу до 200 покупкой опции. Расширение абонентской ёмкости не потребует дополнительных инвестиций в аппаратную составляющую SMG-200. Подключение к оператору связи и телефонным сетям возможно несколькими способами:

- Городские линии FXO

- SIP-T (SIP транк)

- H.323 транк

Подключение аналоговых телефонных аппаратов к IP АТС SMG осуществляется напрямую, в устройство встроены FXS порты с разъёмами RJ-11. Для подключения большего числа аналоговых абонентов применяются VoIP-шлюзы со стандартным протоколом SIP 2.0, например, VoIP-шлюзы TAU Eltex. К офисной IP телефонной станции возможно подключение и IP SIP телефонов, например, IP телефонов Eltex.

Офисная АТС Eltex SMG поддерживает все актуальные сервисы Дополнительных Видов Обслуживания, такие как голосовое интеллектуальное меню (IVR), конференции, запись абонентских разговоров и многие другие. На встроенную SD карту производится сохранение записи разговоров, а так же биллинговой информации в формате CDR файлов. Возможна автоматическая выгрузка данных на внешние носители.

| Интерфейсы | ||||||

| Ethernet 10/100/1000 BASE-T | FXS/FXO | SD для хранения | USB 2.0 | USB 3.0 | Питание | Стоечное исполнение |

| 4 LAN | до 16 | + | 1 | 1 | 220В | 1U |

Ключевые преимущества

- IP АТС до 200 абонентов

- До 50 одновременных разговоров

- До 16 FXS/FXO

- 4 порта LAN

- Функционал сall-центра

- Запись разговоров

Краткое описание

Офисная IP АТС SMG-200 рассчитана на 100 SIP-абонентов в базовой конфигурации с возможностью расширения до 200 абонентов при приобретении соответствующего ПО1. 16 портов RJ-11 могут использоваться для подключения аналоговых телефонов и городских линий АТС. Порты LAN предназначены для подключения к сетям операторов связи с помощью SIP-транков, а также для подключения VoIP-шлюзов (например, TAU-24 с поддержкой 24 FXS портов) для увеличения числа FXS/FXO портов. Записи разговоров и CDR-файлы хранятся на SD-карте либо USB-накопителе. Также предусмотрена возможность автоматической выгрузки файлов на FTP-сервер.

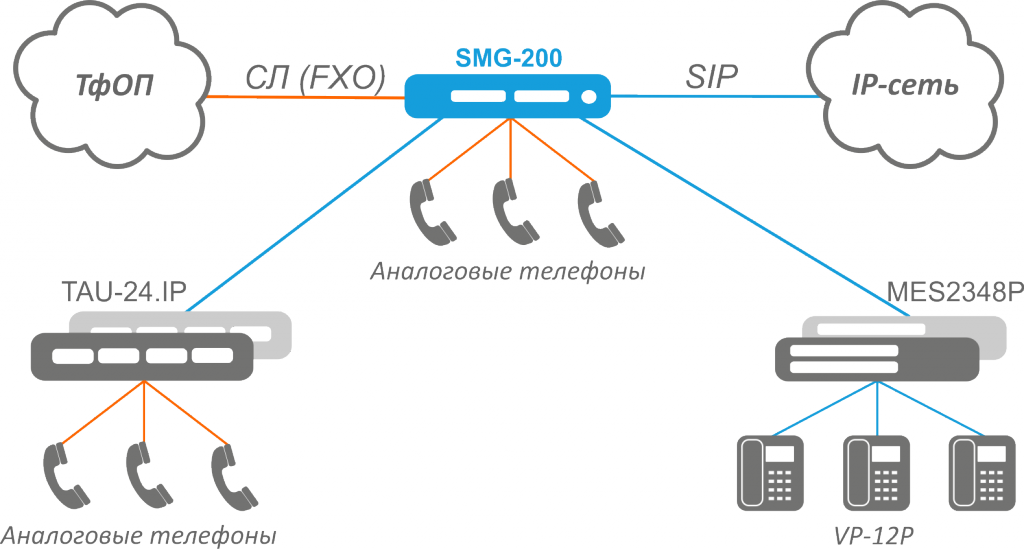

Схема применения

1Опционально

- 16 портов FXS/FXO RJ-11

- 4 порта Ethernet 10/100/1000Base-T (RJ-45)

- 1 x USB 2.0, 1 x USB 3.0

- 1 слот для SD-карты

- 1 COM-порт (RS-232, RJ-45)

- SIP, SIP-T/SIP-I

- H.323

- Взаимодействие SIP и SIP-T/SIP-I

- G.711 (a-law, μ-law)

- G.726

- G.729 (A/B)

- OPUS1

- AMR1

- G.711 (a-law, μ-law) pass-through

- VAD (детектор активности речи)

- CNG (генерация комфортного шума)

- AEC (эхо компенсация, рекомендация G.168)

- AGC (автоматическое управление усилением) (для FXS-/FXO-портов)

- Интерактивный голосовой автоответчик (IVR) с графическим редактором

- Система внешнего доступа к абонентам станции (DISA - Direct Inward System Access)

- Очереди вызовов (Call Queue):

- Различные алгоритмы выбора операторов

- Распределение вызовов с учетом повторного обращения клиента

- Система отчетов по операторам/группам операторов (обработанные вызовы, пропущенные вызовы, среднее время ожидания и др.)

- Импульсный и тоновый набор номера

- Телефонная книга:

- Формирование телефонной книги из списка абонентов станции

- Передача телефонной книги абонентам по протоколу LDAP

- Получение отображаемого имени от LDAP-сервера

- Обработка видео:

- Передача видеопотока в режиме Video Offroad

- Модификация номера до и после маршрутизации

- Запись разговоров по параметрам

- Маршрутизация по категории доступа

- Ограничение количества линий на абонента

- Настройка режима обслуживания абонента

- Выключение транк-группы из работы

- Прямое проключение транк-групп

- Префикс на несколько транк-групп

- Ограничение количества одновременных вызовов на SIP-интерфейс

- Ограничение входящей нагрузки CPS (call per second) на транковой группе

- Взаимодействие со STUN-сервером на SIP-интерфейсе

- Правила набора номера для портов FXO

- Hotline для портов FXS

- Маршрутизация по номеру вызываемого (CdPN) и/или вызывающего (CgPN) абонентов

- Назначение Diffserv для SIP

- Назначение Diffserv для RTP

- Передача методами INBAND, RFC 2833, SIP INFO, SIP-NOTIFY

- Возможность автоопределения способа приема DTMF

- Различные виды переадресации (Call Forward):

- Переадресация по недоступности (CFOS)

- Переадресация по неответу (CFNR)

- Переадресация безусловная (CFU)

- Переадресация по занятости (CFB)

- Передача вызова (Call Transfer)

- Прилипание вызова (AutoCLIP) для портов FXO

- Музыка на удержании (MOH)

- Удержание вызова (Call Hold)

- Поддержка SIP-forking для SIP-абонентов

- Группа вызова (Call Hunt)

- Перехват вызова (Call Pickup)

- Индикатор занятости линии (Busy Lamp Field)

- Конференция с последовательным сбором участников (CONF)

- Конференция по списку

- Трехсторонняя конференция

- Интерком (Intercom)

- Оповещение (Paging Call)

- Очередь вызовов (Call Queue)

- Обратный вызов (Сall Back) при достижении позиции в очереди1

- Запись разговоров (Call Recording)

- Доступ по PIN-коду (PIN Code Access)

- Следуй за мной (Follow me)

- Следуй за мной (по неответу) (Follow me on no Response)

- Не беспокоить (DND) с белым списком

- Черный список (Blacklist)

- Определение номера Caller ID (CLIP) в форматах FSK (ITU-T V.23, Bell 202), DTMF, "Российский АОН"

- Выдача имени звонившего и времени звонка в режиме FSK

- Запрет выдачи Caller IP (CLIR) (для FXS-портов)

- Вмешательство (Intervention)

- Голосовая почта (Voice mail)

- Запись разговора по требованию (One Touch Record)

- Быстрый набор (Speed Dial) (для FXS-портов)

- Анонимный вызов (Anonymous call)

- Запрет анонимных вызовов (Reject anonymous calls)

- Напоминание (Reminder)

- Загрузка и выгрузка конфигурации одним файлом

- Создание нескольких сетевых интерфейсов для телефонии (SIP, RTP) с разными IP-адресами

- Работа с несколькими планами нумерации

- Контроль активности разговорного соединения (по наличию RTP или RTCP)1

- Аварийное логирование с возможностью сохранения логов на syslog-сервере

- Хранение трассировок на SD-карте/USB-накопителе

- Информирование об авариях по SNMP

- Тестирование и мониторинг состояния линий FXS

- Отображение подключения телефонного аппарата (FXS)

- Автоматическое включение логирования после перезапуска шлюза

- Мониторинг активных сессий пользователей web-интерфейса

- Запись биллинговой информации в CDR-файл, параллельная запись CDR-файла на локальный SDдиск, USB-flash или удаленный FTP-сервер

- RADIUS Accounting

- Поддержка различных биллинговых систем:

- Hydra Billing

- LANBilling

- PortaBilling

- NetUP

- BGBilling

- Возможна интеграция с другими системами

- Черный и белый списки IP-адресов для регистрации

- Вывод в syslog всех попыток доступа к устройству

- Автоматическая блокировка по IP-адресу после неуспешных попыток регистрации и/или доступа по протоколам http/https/telnet/ssh

- Список разрешенных IP-адресов для доступа к управлению устройством

- Разграничение прав доступа к web-интерфейсу

- Аутентификация SIP-абонентов

- RADIUS-авторизация (RFC 5090, Draft-Sterman)

- Рабочий диапазон температур - От 0 до +40°С

- Относительная влажность - До 80%

- Напряжение питания:

- Сеть переменного тока: 220 В+-20%, 50 Гц;

- Свинцово-кислотный аккумулятор: 12 В;

- Ток заряда АКБ: 1,6+-0,1 А;

- Пороговое напряжение индикации низкого заряда: 11 В;

- Напряжение срабатывания защиты от глубокого разряда АКБ: 10-10,5 В

- Потребляемая мощность - Не более 40Вт при зарядке батареи, не более 20 Вт без зарядки батареи

- Размеры (Ш х В х Г) - 430 х 44 х 203 мм

- Конструктив - 19" конструктив, типоразмер 1U

- Вес нетто - 2,47 кг

Категории определяют возможность осуществления вызова из входящего канала в исходящий.

Категории доступа настраиваются в разделе Внутренние ресурсы->Категории доступа. Здесь, путем установки галочки, задается из какой категории в какую есть доступ, а также из какой в какую его нет. Далее необходимо присвоить категорию на входящий канал(откуда поступает вызов), это может быть SIP абонент, SIP интерфейс, либо Группа линий ОКС-7. Последним шагом будет установка категории на исходящий канал(куда вызов уходит), данная настройка производится при редактировании префикса в плане нумерации.

Схема прохождения вызова будет такая:

- На входящий канал поступает вызов;

- Данному вызову присваивается категория входящего канала;

- Вызов поступает в план нумерации и маршрутизируется на нужный префикс;

- Проверяется условие: если из категории входящего канала есть доступ в категорию, указанную на префиксе, то вызов отправляется в исходящее направление, иначе вызов отбивается.

Разберем данную схему на фоне примера: Имеется 2 SIP абонента, номер 7001 и 7002, соответственно, также имеется SIP интерфейс. Абонент 7001 может звонить только в местное городское направление(префикс 64xxxx), абонент 7002 - только межгород(префикс 8xxxxxxxxxx), а SIP интерфейс имеет доступ в оба этих направления.

- Создадим нужные категории доступа: “Местный абонент”, “Абонент с МГ”, “Абонент Местный+МГ”, “Местная связь”, “Межгород”.

- Установим права доступа: “Местный абонент” ставим галочку на номер категории “Местная связь”, “Абонент с МГ” - ставим галочку на “Межгород”, “Абонент Местный+МГ” - ставим 2 галочки на “Местная связь” и на “Межгород”.

- Присвоим категории на входящие каналы: SIP абонент 7001 - “Местный абонент”, SIP абонент 7001 - “Абонент с МГ”, SIP интерфейс - “Абонент Местный+МГ”

- Присвоим категории на исходящие каналы: префикс 64xxxx - “Местная связь”, префикс 8xxxxxxxxxx - “Межгород”.

При данной настройке доступ в оба направления имеет только “Абонент Местный+МГ”, которым является SIP интерфейс, помимо него в местное направление может звонить только SIP абонент 7001, в междугороднее - только SIP абонент 7002.

На примере с двумя операторами (мегафон и РТК) и двумя клиентами. Клиенту 1 разрешено делать МГ вызовы через РТК и Мегафон, клиенту 2 только через мегафон. Делаете две категории доступа

- клиент 1 - стоят флаги напротив категорий РТК и Мегфон

- клиент 2 - стоит флаг только напротив Мегфон, флаг РТК снят

- РТК

- Мегафон

Категория "клиент 1" ставится на потоках, линксетах и/или SIP-интерфейсах с которых будут приходить вызовы от клиента 1

Категория "клиент 2" ставится на потоках, линксетах и/или SIP-интерфейсах с которых будут приходить вызовы от клиента 2

Категория "РТК" ставится на ТГ ведущей на направление РТК, в параметрах ТГ ставится флаг проверять категорию доступа

Категория "Мегафон" ставится на ТГ ведущей на направление Мегафон

При такой настройке если транк Мегафона выйдет из строя клиент 1 будет осуществлять вызовы через транк РТК, в то время как у клиента 2 эти вызовы будут отбиваться из-за ограничений по категориям доступа

Для того чтобы обновить встроенное ПО устройства, необходимы следующие программы:

- Программа терминалов (например, TERATERM, SecureCRT, Putty);

- Программа TFTP сервера.

Последовательность действий при обновлении устройства:

- Подключиться к порту Ethernet устройства.

- Подключить скрещенным кабелем Com-порт компьютера к Console-порту устройства.

- Запустить терминальную программу.

- Настроить скорость передачи 115200, формат данных 8 бит, без паритета, 1 бит стоповый, без управления потоком.

- Запустить на компьютере программу TFTP-сервера (компьютер, на котором запущен TFTP-сервер и устройство должны находиться в одной сети) и указать путь к папке smg_files. В ней создать папку smg или smg1016m или smg2016, в зависимости от модели оборудования. Далее положить в них файлы прошивок, чтобы конечный путь стал таким:

- для SMG1016M -/smg_files/smg1016m/smg1016M_kernel, /smg_files/smg1016m/smg1016M_initrd;

- для SMG1016 -/smg_files/smg/smg1016_kernel, /smg_files/smg/smg1016_initrd;

- для SMG2016 -/smg_files/smg2016/smg2016_kernel, /smg_files/smg2016/smg2016_initrd.

- Включить устройство. Остановить загрузку путем ввода команды stop в момент появления следующей надписи:

U-Boot 2009.06 (Feb 09 2010 - 20:57:21) CPU: AMCC PowerPC 460GT Rev. A at 800 MHz (PLB=200, OPB=100, EBC=100 MHz) Security/Kasumi support Bootstrap Option B - Boot ROM Location EBC (16 bits) 32 kB I-Cache 32 kB D-Cache Board: SMG-1016Mv2 board, AMCC PPC460GT Glacier based, 2*PCIe, Rev. FF I2C: ready DRAM: 512 MB SDRAM test phase 1: SDRAM test phase 2: SDRAM test passed. Ok! FLASH: 64 MB NAND: 128 MiB DTT: 1 FAILED INIT Net: ppc\_4xx\_eth0, ppc\_4xx\_eth1 Type run flash\_nfs to mount root filesystem over NFS Autobooting in 3 seconds, press 'stop' for stop => - Задать IP-адрес устройства:

set ipaddr <ipaddr>

где <ipaddr> - новый IP-адрес SMG.

Например: set ipaddr 192.168.2.2 - Задать сетевую маску:

set netmask <netmask>

где <netmask> - сетевая маска.

Например: set netmask 255.255.255.0 - Задать IP-адрес TFTP-сервера:

set serverip <tftp-ip>

где <tftp-ip> - IP-адрес компьютера, на котором запущен TFTP-сервер.

Например: set serverip 192.168.2.5 - Активировать сетевой интерфейс командой mii si

- Обновить ядро Linux:

- для SMG1016m или SMG2016 командой run flash_kern;

- для SMG1016 командой run updatekern.

- Обновить файловую систему:

- для SMG1016m или SMG2016 командой run flash_initrd;

- для SMG1016 командой run updateinit.

- Запустить устройство командой run bootcmd.

Постановка на контроль – получение от ПУ СОРМ команды №5 с номером абонента, который необходимо контролировать, а также его параметров контроля. При наличии абонента в конфигурации его номер и параметры контроля заносятся во внутреннюю базу данных устройства, при этом на ПУ СОРМ будет отправлено подтверждение успешного выполнения команды. Если номер абонента отсутствует в конфигурации или какие-либо параметры в команде №5 были заданы неверно, на ПУ СОРМ будет отправлено сообщение о невыполнении данной команды.

Перехват вызова – передача ПУ СОРМ сообщений обо всех этапах установления соединения абонента, поставленного на контроль (занесенного во внутреннюю базу данных устройства).

Совмещенный контроль - проключение разговора контролируемого абонента в один КИ потока СОРМ.

Раздельный контроль - проключение разговора контролируемого абонента в два КИ потока СОРМ (каждому абоненту участвующему в разговоре выделяется свой КИ).

Описание работы СОРМ

ПУ СОРМ подключается по потоку Е1 и, при необходимости, по TCP/IP. Подключение по TCP/IP доступно только начиная с версии 3.7.0.

Первоначально с ПУ СОРМ подается команда старта технических средств СОРМ. Потом закрепления групп КСЛ (канальных интервалов потока Е1 для прослушки вызовов) для совмещенного (в одном КИ слышны оба абонента) или раздельного (один абонент в одном КИ, второй в другом) контроля. Одна группа КСЛ используется либо только для совмещенного, либо только для раздельного контроля.

Далее идет постановка абонента на контроль (команда №5). Закрепление на контроль идет в формате Е.164:

- российские номера <7>+<код города>+<номер телефона>;

- международные номера <код страны>+<код города>+<номер телефона>;

- спецслужба — 2-3 цифры.

Код выбора оператора (абонент при каждом мг/мн вызове выбирает через какого оператора осуществить вызов путем набора спец кода) в команду никогда не включается.

Номер полученный в команде преобразуется согласно модификаторам входящих номеров на потоке СОРМ. Далее идет анализ правильности параметров полученных в команде: соответствие типа объекта (абонент данной станции, абонент сети по полному/неполному номеру или пучок каналов) и признака номера (абонент данной станции, абонент России, абонент другой страны или спецслужба), номера группы КСЛ с типом контроля (совмещенный/раздельный), указанной длины номера с количеством цифр в номере.

Соответствие типа контроля и признака номера следующее:

- тип объекта абонент данной станции может иметь только признак номера абонент данной станции;

- тип объекта абонент сети по полному/неполному номеру может иметь признак абонент России, абонент другой страны, спецслужба. Поставить на контроль по неполному номеру с признаком абонент данной станции не допускается;

- тип объекта пучок каналов ставится на контроль без признака номера телефона.

После этого идет сравнение полученного номера, типа и признака с префиксами CdPN нулевого плана нумерации. Признак префикса определяется по параметру направление:

- местный, зоновый и междугородний - абонент России;

- международный - абонент другой страны;

- спецслужба — спецслужба;

- SIP-абонент или на префиксе указана ТГ с установленным флагом "локальное направление" (параметр направление игнорируется) - абонент данной станции.

Если подходящий абонент/префикс найден, то даем подтверждение команды и заносим номер и его параметры в БД СОРМ. Иначе отклоняем выполнение команды с указанием кода ошибки, по причине которой не произошла постановка на контроль.

На этом постановка на контроль закончена. Начиная со следующего вызова будет осуществляться перехват вызовов контролируемого абонента.

Вне зависимости от того в какой план нумерации попал вызов производится сверка номеров CgPN и CdPN с БД СОРМ:

- к номерам применяются модификаторы по входящей связи на ТГ или в PBX-профиле;

- если вызов идет от SIP-абонента, то номеру CgPN присваивается признак "абонент данной станции";

- если вызов приходит из транка, то проверяется флаг "Локальное направление". Если флаг установлен, то номеру CgPN присваивается признак "абонент данной станции";

- далее по плану нумерации 0 определяются признак номера абонента СdPN и, при необходимости, CgPN. Поиск производится по списку SIP-абонентов и маскам CdPN;

- после определения типа и признака номеров CgPN и CdPN идет проверка на наличие этих номеров в БД СОРМ;

- если номер стоит на контроле - выделяем для него КСЛ в соответствии с типом контроля и выдаем на ПУ информацию об этапах установления соединения (41-44).

При контроле абонентов сети и пучков каналов номера в сообщениях 41-44 будут передаваться после модификаторов по входящей связи на ТГ или PBX-профиле и после модификатора для исходящих номеров на потоке СОРМ.

При контроле локальных абонентов номер вызывающего абонента (CgPN) будет так же выдаваться после модификаторов по входящей связи на ТГ и в PBX-профиле и после модификатора для исходящих номеров на потоке СОРМ. Номер вызываемого абонента (CdPN) будет выдаваться:

- до преобразований по входящей связи на транке или в PBX-профиле и до модификатора исходящих номеров на потоке СОРМ если контролируется номер CgPN;

- после модификатора по входящей связи на транке или в PBX-профиле и после модификатора исходящих номеров на потоке СОРМ если контролируется номер CdPN, а так же при контроле номера CgPN при установленном флаге на потоке СОРМ «Модифицировать B номер всегда».

Признак номера CgPN для внешних абонентов будет выставляться в соответствии с параметром "Направление" префиксов CdPN нулевого плана нумерации.

Признак номера CdPN в сообщениях будет выставляться в соответсвии с параметром "Направление" префиксов CdPN того плана нумерации, в котором обрабатывался вызов.

IP-телефон вызываемого абонента должен поддерживать функцию интерком-вызова. В спецификациях телефона должен быть указан SIP-заголовок, при получении которого будет включаться данный функционал.

Услуга Интерком-вызов подразделяется на две:

- Intercom - вызов одного абонента

- Paging - вызов группы абонентов

Настройка услуги "Интерком-вызов"

- В параметрах SIP-абонента осуществляющего интерком-вызов необходимо активировать данную услугу ДВО.

- В плане нумерации создать префикс ДВО для использованию услуги Интерком и Пейджинг. Можно добавить свои префиксы или задать стандартные префиксы ДВО (нажать на кнопку "Заполнить" в плане нумерации). По умолчанию используется префиксы:

- для интерком *80*x.#

- для пейджинга *81*x.#

- Для использования пейджинга создать группу вызов (Внутренние ресурсы -> Группы вызова), задать в ней номера вызываемых абонентов и номер конференции

Настройка вызываемых абонентов

В настройках SIP-абонентов, которым будет поступать интерком-вызов, необходимо в разделе "Настройки интерком вызова" указать:

- тип вызова;

- SIP-заголовок, который будет использоваться для отправки интерком-вызова абоненту. Заголовок выбирается в зависимости от спецификаций IP-телефона;

- паузу перед ответом (перед включением динамика SIP-телефона.

Использование услуги "Интерком-вызов"

- Intercom

- Абонент набирает *80*<номер SIP-абонента>#.

- В плане нумерации происходит поиск соответствующего SIP-абонента.

- Из настроек абонента считываются настройки интерком-вызова, на основе которых формируется поле в сообщении Invite.

- Отправляется сообщение Invite с сформированным полем для интерком-вызова.

- Paging

- Абонент набирает *81*<номер конференции>#.

- Происходит поиск группы вызова с соответствующим номером конференции.

- Из настроек абонентов считываются настройки интерком-вызова, на основе которых формируется поле в сообщениях Invite.

- Отправляется сообщения Invite с сформированным полем для интерком-вызова.

При достижении аварийного значения CPS на SMG возникнет предупреждение. При превышении порогового значения все последующие вызовы будут отбиваться. Ограничение работает следующим образом:

- у каждой транковой группы есть счетчик, который увеличивается на 1 при поступлении каждого нового вызова

- при достижении значения счетчика CPS*3 все новые вызовы будут отклонены

- каждые 3 секунды значение счетчика обнуляется

Таким образом производится защита от кратковременных всплесков. Если в одну секунду придет вызовов меньше или равное предельному значению CPS умноженному на три и последующие несколько секунд новых вызовов не будет то все вызовы будут обработаны.

Предупреждение о превышении CPS выводится сразу при достижении значения аварийного CPS умноженного на три. Авария нормализуется если в течение 10 минут не будет превышения порогового значения CPS.

Обновление с версии ниже 2.15.1

- Если на шлюзе SMG устновлены какие-либо файлы лицензии и ваша версия ПО ниже 2.15.1, то перед проведением обновления необходимо запросить новый формат файла лицензии у коммерческого отдела компании Элтекс. Для генерации файла лицензии вам потребуется предоставить информацию о серийном номере устройства. Информацию о текущих лицензиях и серийном номере устройства вы можете посмотреть в Web-интерфейсе шлюза на странице Системная информация.

- Перед проведением обновления сделайте backup конфигурации. Т.к. конвертация конфигурации предусмотрена только в прямом направлении (upgrade) и не предусмотрена в обратном (downgrade) направлении, перед каждым обновлением ПО обязательно нужно делать резервную копию файла конфигурации. Это позволит безболезненно откатиться на старое ПО, в случае возникновения проблем на новой прошивке.

Для создания backup'а выберите пункт меню Сервис -> Управление файлами конфигурации и нажмите кнопку Скачать. - Обновите ПО на промежуточную версию 3.0.0. После обновления залейте новый файл лицензии (Сервис -> Обновление лицензии).

- Сделайте backup конфигурации для версии 3.0.0 и затем произведите обновление до актуальной версии ПО.

Обновление с версии 2.15.1

- Перед проведением обновления сделайте backup конфигурации. Т.к. конвертация конфигурации предусмотрена только в прямом направлении (upgrade) и не предусмотрена в обратном (downgrade) направлении, перед каждым обновлением ПО обязательно нужно делать резервную копию файла конфигурации. Это позволит безболезненно откатиться на старое ПО, в случае возникновения проблем на новой прошивке.

Для создания backup'а выберите пункт меню Сервис -> Управление файлами конфигурации и нажмите кнопку Скачать. - Обновите ПО на промежуточную версию 3.0.0.

- Сделайте backup конфигурации для версии 3.0.0 и затем произведите обновление до актуальной версии ПО.

Обновление с версии 3.0.0 и выше

- Перед проведением обновления сделайте backup конфигурации. Т.к. конвертация конфигурации предусмотрена только в прямом направлении (upgrade) и не предусмотрена в обратном (downgrade) направлении, перед каждым обновлением ПО обязательно нужно делать резервную копию файла конфигурации. Это позволит безболезненно откатиться на старое ПО, в случае возникновения проблем на новой прошивке.

Для создания backup'а выберите пункт меню Сервис -> Управление файлами конфигурации и нажмите кнопку Скачать. - Произведите обновление до актуальной версии ПО.

При включении данного протокола будет контролироваться физическое состояние портов. Передача пакетов осуществляется через основной (master) порт, передача через резервный порт (slave) блокируется. В случае возникновения неисправности (например, обрыва) на master-порте производится автоматическое переключение передачи данных через slave-порт. При восстановлении основного порта передача по нему блокируется. Возможно настроить возврат передачи данных на основной порт с блокировкой резервного. Главным условиям использования Dual Homing - на портах SMG и встречного оборудования, к которому он будет подключен, необходимо отключить протокол STP.

Порядок настройки SMG2016 следующий:

- подключиться к SMG телнетом, ssh или com-портом

- зайти в раздел конфигурации командой config

- перейти в раздел конфигурирования свича switch

-

зайти в настройки порта, который будет работать в режиме master interface front-port 1/P где P - номер порта

- укажите номер порта, на который производить переключение (т.е. который будет работать в режиме slave) backup interface front-port 1/P vlan vlan_id

где vlan_id - идентификатор VLAN или диапазон VLAN, для которого необходимо включить резервирование, либо указать ignore для включения резервирования независимо от существующих VLAN на порте.

|

Примечание. Ошибка “Error. Some of selected interfaces has enabled STP or disabled Ingress Filtering.” означает, что на используемых портах включен протокол STP. Чтобы отключить его на всех портах воспользуйтесь следующими командами: |

- для вступления настроек в силу необходимо их применить и подтвердить командами apply и confirm

- для проверки настроек воспользуйтесь командой show interfaces backup

Пример

- порт 0 (master) активный, к порту 1 (slave) ничего не подключено

Backup Interface Pairs

~~~~~~~~~~~~~~~~~~~~~~

VID Master Interface Backup Interface State

---- ---------------- ---------------- ----------------------

1 front-port 1/0 front-port 1/1 Master Up/Backup Down

-

после детектирования неисправности на основном порте и восстановлении его в работу

Backup Interface Pairs

~~~~~~~~~~~~~~~~~~~~~~ VID Master Interface Backup Interface State

--- ---------------- ---------------- ------------------------

1 front-port 1/0 front-port 1/1 Master Standby/Backup Up

|

Внимание. Чтобы настройки сохранялись после перезагрузки устройства, необходимо сохранить конфигурацию. Для этого необходимо вернуться в раздел config и дать команду copy running_to_startup |

Здравствуйте.

Предоставить официальную информацию, что именно Ваш перезапуск был исправлен в новой версии ПО, к сожалению, невозможно без проведения детальной диагностики.

При этом надо понимать, что сама диагностика такого рода проблем как самопроизвольный перезапуск достаточно нетривиальна и трудоёмка,

а это означает, что данный процесс может потребовать значительных затрат времени и ресурсов только чтобы попытаться понять причину перезапуска,

и если подтвердится, что Ваша проблема одна из тех, что была исправлена в более новой версии ПО, то время и ресурсы будут потрачены впустую.

Поэтому первым шагом в решении подобного рода проблем всегда идет апгрейд до актуальной версии ПО, чтобы заведомо исключить из рассмотрения все ранее исправленные ошибки

и для минимизации потерь времени эксплуатации/тех.поддержки/разработки.

В случае сохранения проблемы на актуальной версии ПО уже будет иметь смысл детальнее анализировать ситуацию, и разработка сможет максимально оперативно отреагировать и предоставить исправления.

1. Классификация перезапусков и начало диагностики

Перезапусков может быть два вида:

- программный (перезапуск ПО)

- аппаратный (перезапуск всей платформы)

Диагностика типа перезапуска начинается с анализа двух показателей: "время работы системы" и "время работы ПО" из раздела "Информация о системе".

В штатной ситуации и в случае аппаратного перезапуска данные показатели не отличаются более чем на 30-90 секунд.

Если же эта разница значительно больше (несколько минут, несколько десятков минут, несколько часов), значит произошел программный перезапуск.

2. Трассировки и данные для диагностики

В случае аппаратного перезапуска в системе будет доступен только лог загрузки app_log, в котором будет указано:

- время и дата запуска ПО

- текущая версия ПО

- лог инициализации.

Если же перезапуск был программный, то система создаст два или более комплекта логов, состоящих из файлов "app_log*" и "gzcore*.

В gzcore система укажет какой процесс, когда и по какой причине вызвал нештатный перезапуск ПО.

По сути это системный дамп сбойнувшего процесса, т.е. бинарник. Сами Вы его не проанализируете, это могут сделать только наши разработчики.

Данные логи сохраняются в энергонезависимой флеш-памяти и должны быть доступны даже при аппаратном перезапуске/перезагрузке.

Для анализа любых инцидентов всегда нужно присылать app_log и gzcore к нам.

3. Аппаратный перезапуск

Для диагностики аппаратного перезапуска устройства очень полезным бывает запись вывода с COM-порта устройства (просто подключить COM-порт и записывать всё что там будет выведено)

На устройстве SMG2016 есть возможность узнать дополнительную информацию по аппаратному перезапуску используя показатель "Причина последней перезагрузки".

Возможные варианты:

- перезапуск по питанию

- срабатывание watchdog

- по команде пользователя

Если перезапуск возникает "по команде пользователя", то нужно записывать syslog-трассировки действий пользователя,

которые включаются в разделе Трассировки->SYSLOG: "Конфигурация системного журнала"+"Вывод истории введенных команд".

В этих логах видно, кто под какой учетной записью и что делал, и если время этих действий совпадает с временем падения ПО, значит к падению привели действия пользователя.

Также обязательно нужно прилагать конфигурацию на проверку, чтобы исключить точки взлома системы, public интерфейсы и т.д.

Иногда один объект попадает под зону ответственности нескольких компаний, которые не согласовывают между собой перезагрузки системы и перебои связи.

Если перезапуск "по срабатыванию watchdog", то нужно проверять исправность аппаратной платформы, уточнять ревизию платы, проверять работу узла связи на другом шасси.

Эта проблема возникает если какой то из аппаратных модулей на плате перестал отвечать модулю watchdog.

Если перезапуск "по питанию", то нужно проверять цепи питания, работоспособность БП,

а так же исправность цепей питания на самой аппаратной платформы (последний пункт требует отправки шасси в ремонт к производителю).

Вызов приходит с IP-канала или потока Е1. SMG определяет с какой транковой группы (ТГ) или от какого SIP-абонента поступил вызов. Первоначально определяется назначены ли в параметрах ТГ или PBX-профиля таблицы модификации номера в разделе входящая связь. Если они назначены, то первоначально анализируется таблица для CgPN, затем - для CdPN.

Далее анализируется указан ли в параметрах прямой префикс. Если прямой префикс указан, то вызов маршрутизируется в исходящую ТГ, настроенную в параметрах этого префикса, без анализа номеров вызываемого и вызывающего абонентов. Если прямой префикс не назначен, то производится поиск соответствия номера вызывающего абонента с масками CgPN. Если подходящая маска найдена, то маршрут запоминается. После этого производится поиск номера CdPN среди SIP-абонентов. При нахождении совпадения предыдущий маршрут откидывается и вызов направляется локальному абоненту. Если SIP-абонент не найден, то вызов будет направлен по префиксу CgPN.

В случае если не было найдено совпадение ни среди масок CgPN, ни среди SIP-абонентов, то производится поиск совпадения номера вызываемого абонента с масками CdPN. При нахождении префикса отправляем вызов по найденному направлению, иначе отклоняем вызов.

В исходящем транке или PBX-профиле первоначально будет проверка наличия таблиц модификатора номера в разделе исходящая связь. Если они назначены, то первоначально анализируется таблица для CgPN, затем - для CdPN. После этого вызов поступает в исходящий интерфейс/канал. Если исходящее направление недоступно, то вызов будет направлен по резервному направлению (если настроено).

Для задания номерной емкости шлюза SMG на префиксе используется модификатор "абонентская емкость". Данные номера будут принадлежать шлюзу, хотя могут быть и не назначены абонентам. При звонке на данный префикс SMG будет генерировать сообщение разъединения с причиной разъединения (cause) равной 1 - Unallocated (unassigned) number.

Ниже приведена схема обработки вызова в SMG с учетом изменения номеров при помощи таблиц модификации.

Последовательность настройки на SMG следующая:

- В разделе Маршрутизация - Интерфейсы SIP создайте новый интерфейс SIP:

- выставите в настройках нового интерфейса режим работы SIP-профиль;

- выберите сетевой интерфейс для сигнализации и RTP (по умолчанию на SMG1016M выставляется интерфейс eth0, на SMG2016 - bond1.1);

- для удобства вы можете так же изменить имя SIP-интерфейса, например, на SIP-users (параметр Название);

- настройте необходимые параметры протокола SIP, кодеков (по умолчанию включены только G711a и G711u), факсов и т.п. Основное внимание здесь необходимо уделить используемым кодекам и способам передачи DTMF и flash. Для корректной работы данные параметры должны быть выставлены такими же как на абонентском устройстве.

- В разделе Внутренние ресурсы - PBX профили произведите настройку абонентского профиля (при необходимости):

- префикс станции - цифры, которые будут подставляться к началу номера CgPN. Обычно в качестве префикса станции указывается код города. Данная настройка используется когда необходимо обеспечить доступ к абонентом по принятой в городе короткой нумерации, при этом при выходе в город и межгород передавать номера CgPN (АОНы) вместе с кодом города. В случае если префикс станции прописан, тип номера абонента всегда будет меняться на national, независимо от настроек абонента;

- прямой префикс - направление всех вызовов абонентов в определенную транковую группу или транковое направление без анализа плана нумерации. Маска префикса на который настроена маршрутизация вызовов при этом обрабатываться не будет (она может быть вообще не задана);

- модификаторы CgPN и CdPN - для изменения номера вызывающего и/или вызываемого абонента.

- В разделе Абоненты - SIP-абоненты создать новых абонентов:

- указать число добавляемых абонентов;

- указать начальный номер для первого абонента (у каждого последующего абонента номер будет на 1 больше, чем у предыдущего);

- IP-адрес, с которого будут приходить запросы регистрации и вызовы о абонента. Если адрес не известен или может изменяться, то в данном поле необходимо оставить дефолтное значение (0.0.0.0);

- указать SIP-профиль, созданный в п.1;

- указать PBX-профиль, настроенный в п.2;

- выбрать способ авторизации:

- нет – у абонента не будут запрашиваться логин и пароль, т.е. будет проверяться только номер из сообщения Register;

- with Register– аутентификация (сообщением 401) будет запрашиваться только при попытки регистрации абонента;

- with Register and Invite– аутентификация (сообщением 401) будет запрашиваться при регистрации абонента и при каждом исходящем вызове (т.е. при получении от абонента сообщений REGISTER и INVITE);

- задайте логин и пароль для авторизации;

- назначьте услуги ДВО.

Для контроля состояния регистрации абонентов необходимо открыть страницу Абоненты - SIP-абоненты - Конфигурация и выбрать в выпадающем меню Мониторинг.

Помимо статических, на SMG существует возможность создать динамических абонентов, все настройки которых будут храниться на Radius сервере.

В настройках абонентского устройства (абонентского шлюза, софтфона и т.п.) необходимо будет прописать номер телефона, логин и пароль. В качестве SIP прокси сервера нужно указать IP-адрес SMG.

Для маршрутизации вызовов между абонентами никаких дополнительных настроек в плане нумерации SMG делать не нужно. Если абоненты зарегистрированы, то вызовы будут проходить.

Принцип маршрутизации вызовов описан в отдельной статье.

ЕРРРП (ТОРП)

ЕРРРП (ТОРП)